# Administration

# Mobile-Device-Management (MDM)

Wenn Sie als Administrator ein Profil für eine andere Person anlegen wollen, können Sie ein Mobile-Device-Management-System nutzen.

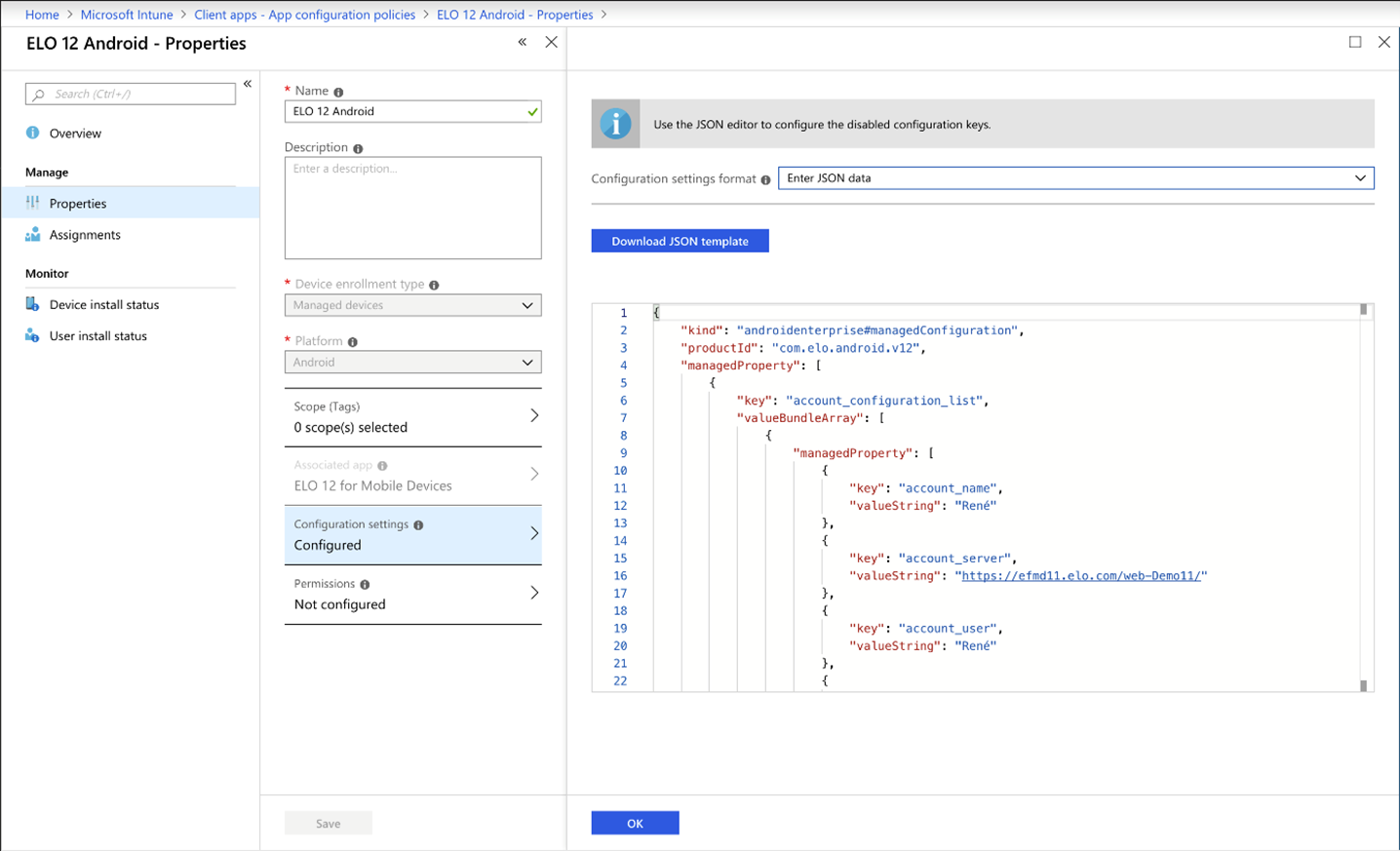

Um Benutzerprofile an ein mobiles Gerät zu übertragen, müssen über einen JSON-Editor im Mobile-Device-Management-System die Informationen wie z. B. die Server-URL eingetragen werden. Das JSON-Template zum Eintragen der Repository-Werte wird direkt aus der App geladen. Sie müssen nur noch die gewünschten Informationen mit den Variablen austauschen.

Beachten Sie

Diese Daten werden ungeschützt auf dem Gerät abgelegt. Das heißt, es sollten hier keine Passwörter oder andere sensible Daten hinzugefügt werden.

Hier am Beispiel von Microsoft Intune:

Sollte das Template nicht automatisch geladen werden, können Sie es auch manuell im Editor eintragen.

Beachten Sie

Um dieses Template zu nutzen, benötigen Sie das aktuelle ELOauth Plug-in.

<?xml version="1.0" encoding="utf-8"?>

<restrictions xmlns:android="http://schemas.android.com/apk/res/android">

<restriction

android:key="account_configuration_list"

android:title="@string/restriction_account_configuration_list"

android:restrictionType="bundle_array">

<restriction

android:key="account_configuration"

android:title="@string/restriction_account_configuration"

android:restrictionType="bundle">

<restriction

android:key="account_name"

android:title="@string/accountdetails_profile"

android:restrictionType="string" />

<restriction

android:key="account_eloauth_url"

android:title="@string/accountdetails_eloauth_url"

android:restrictionType="string" />

<restriction

android:key="account_server"

android:title="@string/accountdetails_server_url"

android:restrictionType="string" />

<restriction

android:key="account_user"

android:title="@string/accountdetails_username"

android:restrictionType="string" />

<restriction

android:key="account_password"

android:title="@string/accountdetails_userpwd"

android:restrictionType="string" />

<restriction

android:key="account_config_id"

android:title="@string/accountdetails_config_id"

android:restrictionType="string" />

<restriction

android:key="account_delete"

android:title="@string/accountdetails_account_delete"

android:description="@string/accountdetails_account_delete_desc"

android:restrictionType="bool"

android:defaultValue="false" />

<restriction

android:key="account_keep_user_password"

android:title="@string/accountdetails_keep_user_password"

android:description="@string/accountdetails_keep_user_password_desc"

android:restrictionType="bool"

android:defaultValue="false" />

<restriction

android:key="account_client_id"

android:title="@string/accountdetails_client_id_azure_portal"

android:restrictionType="string" />

<restriction

android:key="account_tenant"

android:title="@string/accountdetails_tenant"

android:restrictionType="string" />

</restriction>

</restriction>

</restrictions>

Um Userprofile mit manuellen Userdaten, sprich Username/Passwort, ausrollen zu können, muss ein Username bereitgestellt werden. Dieser kann ein Platzhalter sein. Wir empfehlen einen präzisen und einzigartigen Profilnamen.

account_server, account_name und account_user sind für einen manuellen Account zwingend erforderlich.

Achtung

Doppelte Profilnamen über MDM werden nicht unterstützt.

Ein Account, der in der App mit dem Profilnamen z. B. EXTEN erstellt wurde, wird überschrieben, wenn per MDM ein Account mit demselben Profilnamen ausgerollt wird. Deshalb sollten Accounts nicht selbstständig in der App erstellt werden.

# Azure AD Application Proxy Konfiguration (Azure)

Beachten Sie

Nutzen die aktuelle Version des ELOauth Plug-ins.

Vorgehen

Öffnen Sie die Datei de.elo.ix.plugin.auth.json.

Der Inhalt soll folgendermaßen aufgebaut sein:

{ "azureadproxy": { "mapping":"mail", "api":"azure", "appKey": "Application-Id von Azure", "azureTenant": "Tentant-Id der Entra-ID", "appSecret": "...", "fixedCallbackUrl": "https://elo.hostname.net" } }Installieren Sie den App Proxy Connector auf Ihrem Rechner.

Öffnen Sie Microsoft Azure.

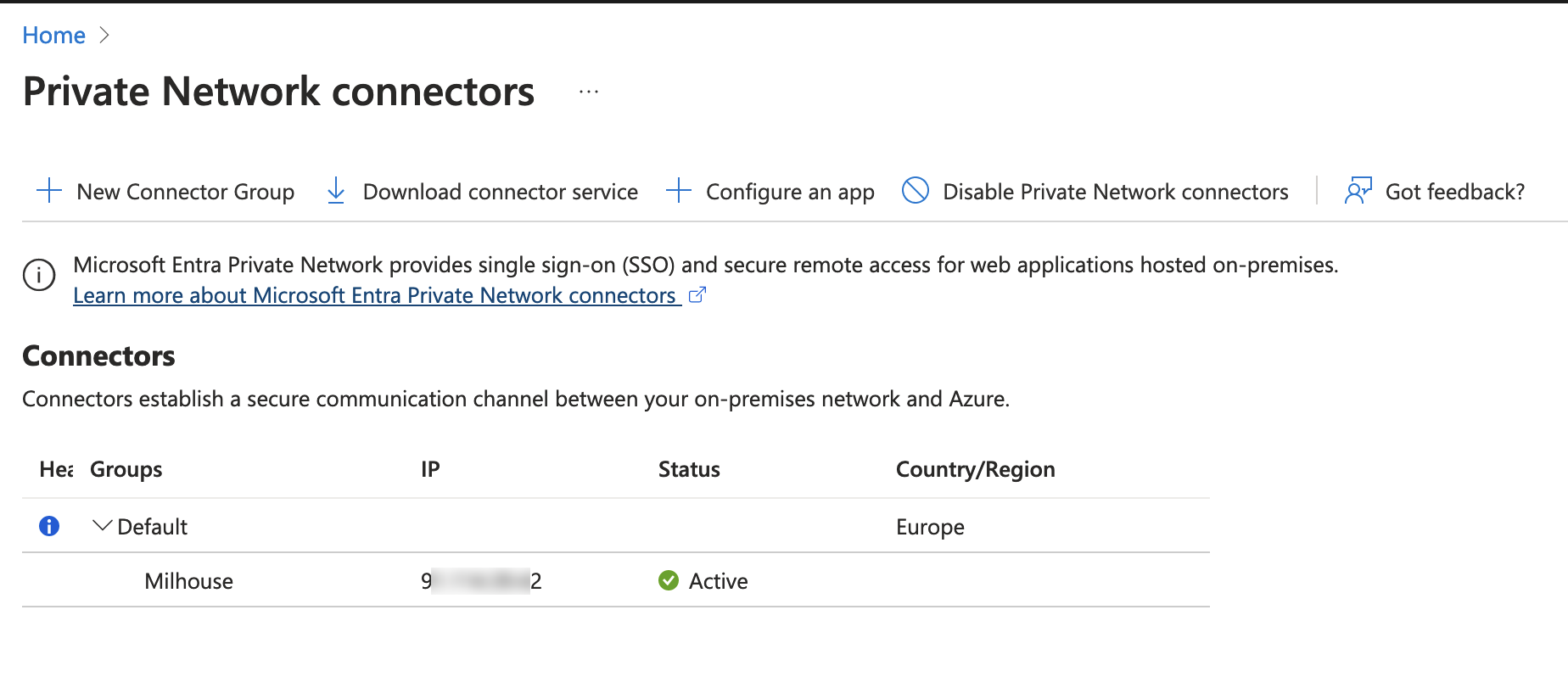

Navigieren Sie zu App Proxy > Private Network connectors.

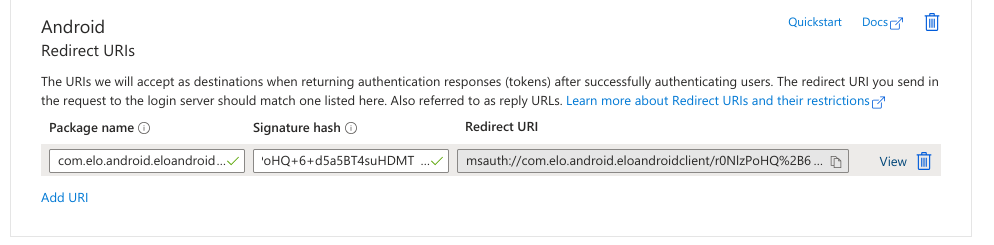

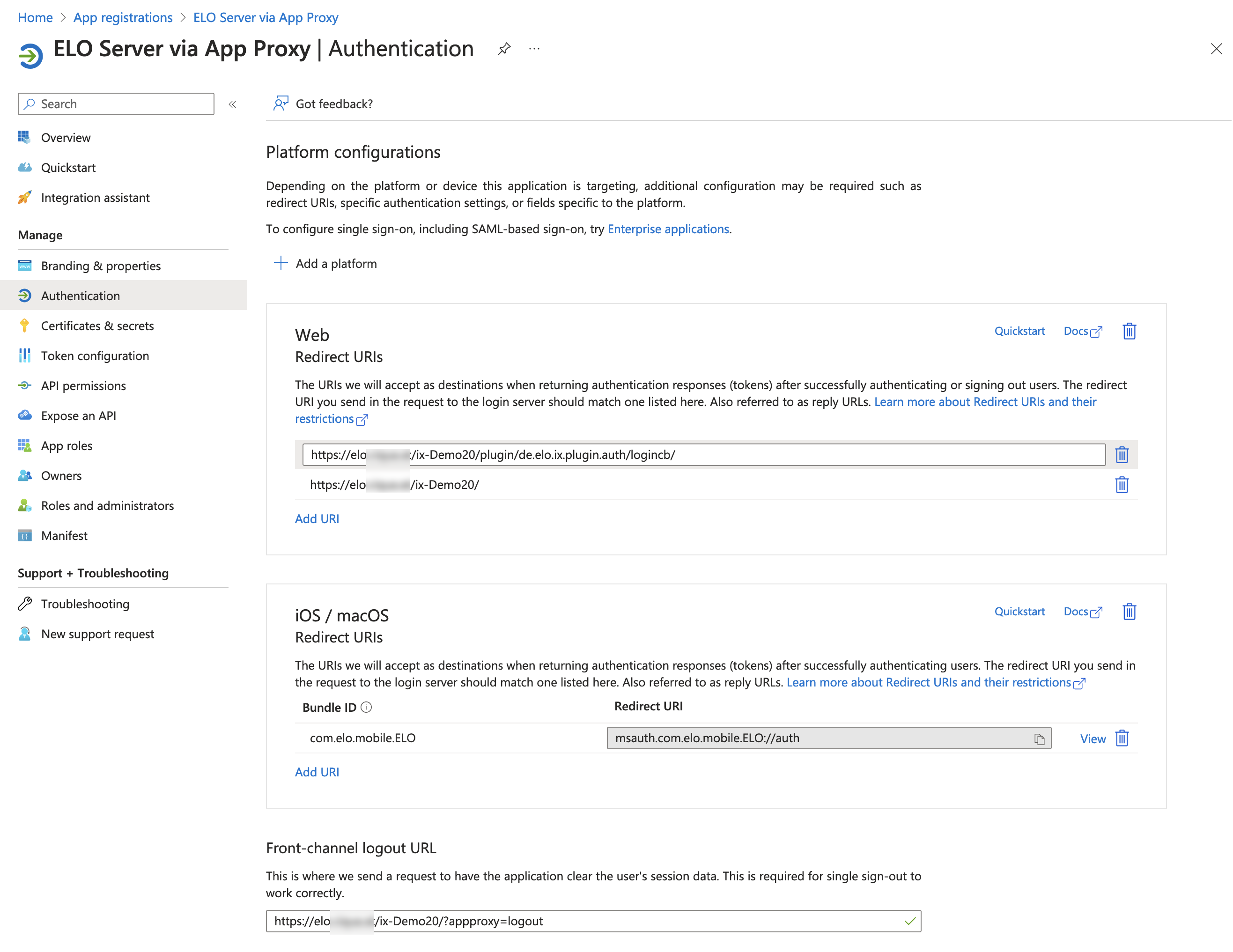

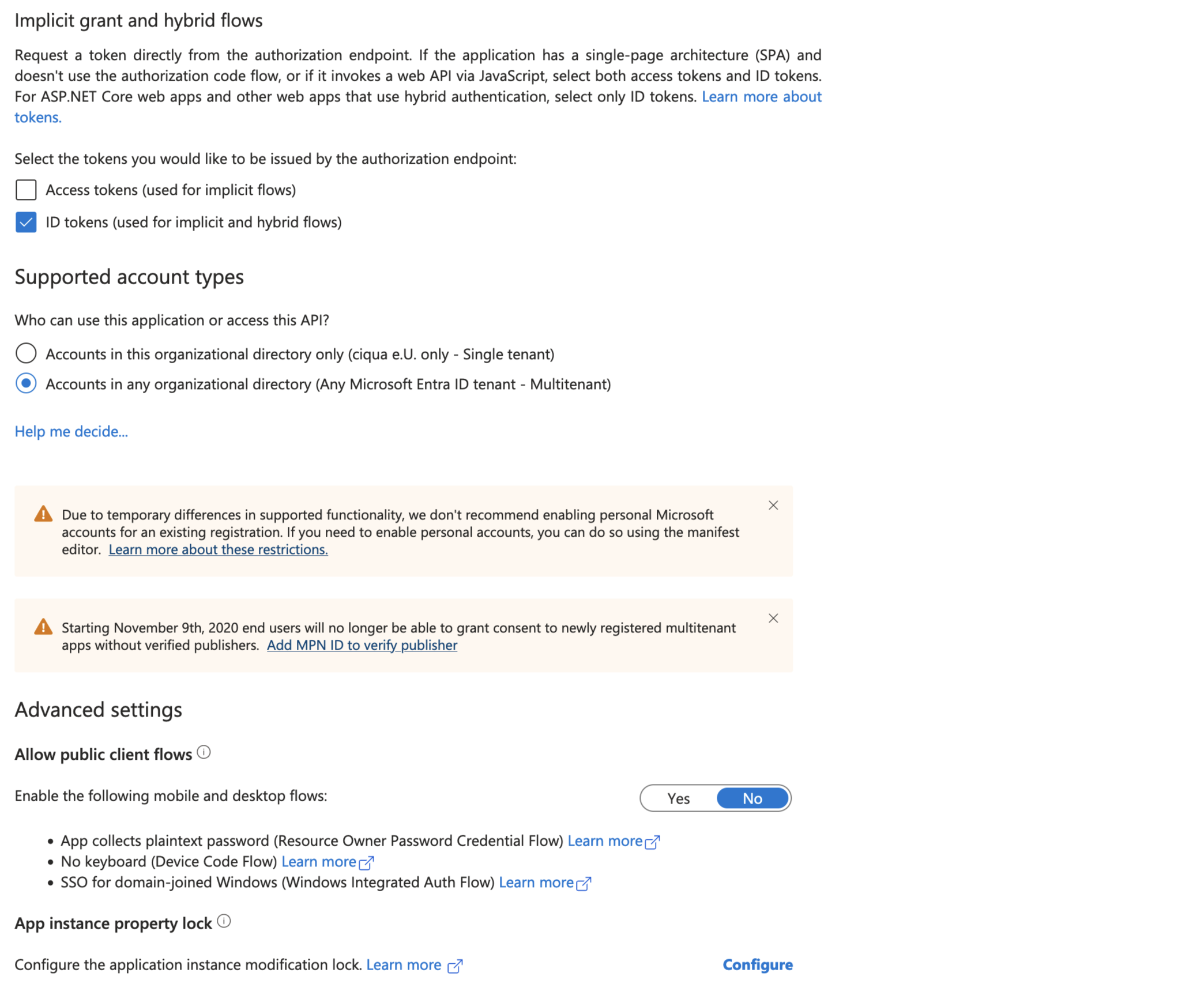

Navigieren Sie in den Bereich Authentication > Platform configurations.

Geben Sie im Bereich Android > Redirect URIs die folgenden Werte an:

- Package name:

com.elo.android.eloandroidclient - Signature hash:

r0NlzPoHQ+6+d5a5BT4suHDMTCw=

Aus diesen Werten wird die Redirect URI generiert.

- Package name:

Geben Sie im Bereich Web > Redirect URIs die Redirect URI ein.

Geben Sie die Front-channel logout URL ein.

Wählen Sie die Checkbox Accounts in any organizational directory (Any Microsoft Entra ID tenant - Multitenant) aus.

Information

Verwenden Sie eine URL, zu der Sie im Azure Portal das entsprechende TLS-Zertifikat hinterlegt haben.

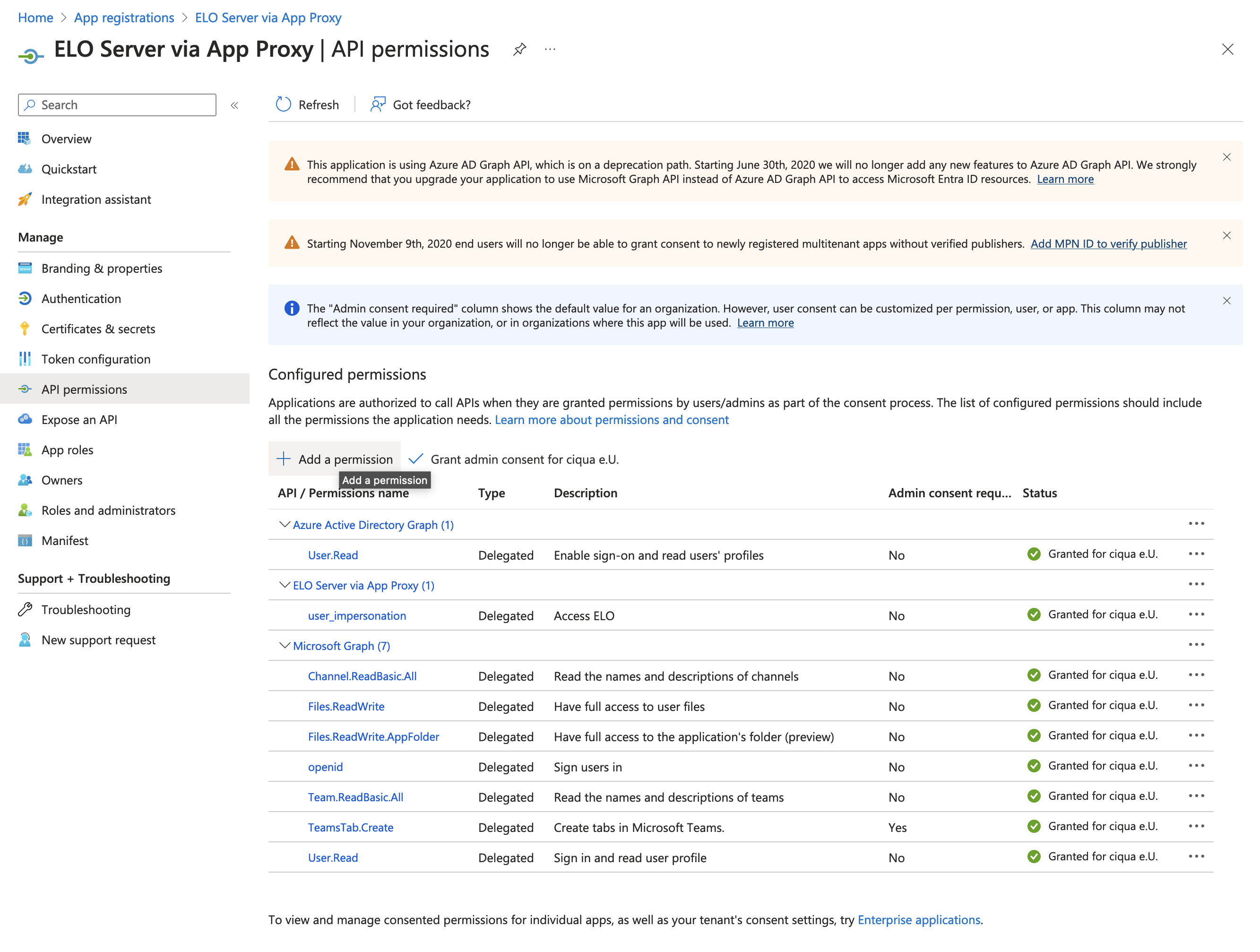

Navigieren Sie in den Bereich API Permissions.

Vergeben Sie die Berechtigungen wie im Screenshot dargestellt.

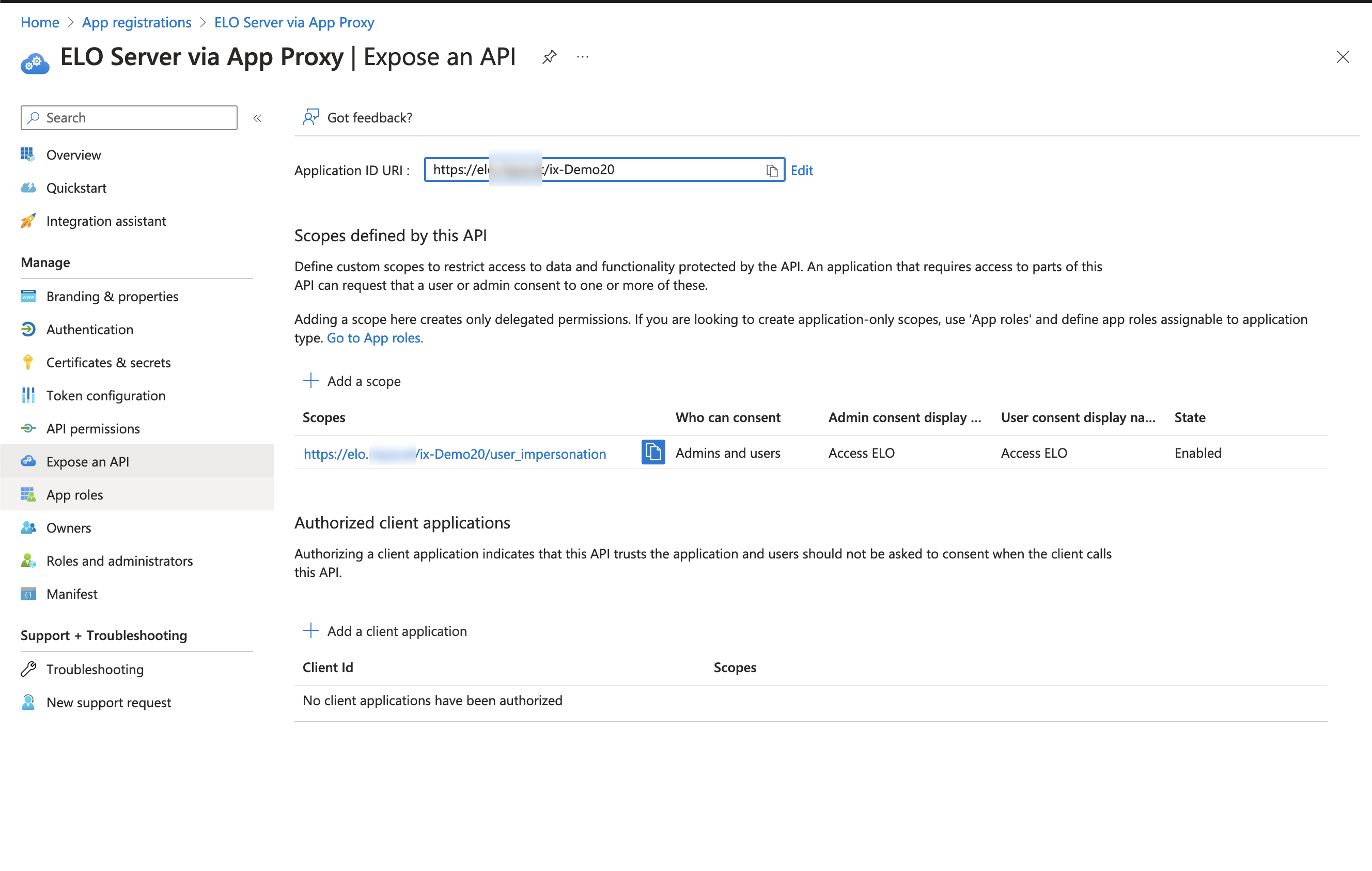

Navigieren Sie in den Bereich Expose an API.

Geben Sie die Application ID URI an.

Fügen Sie einen Scope hinzu.

Information

Der User-Impersonation Scope ist notwendig, damit die App hinter den Application Proxy gelangen darf.

# Azure AD Application Proxy Konfiguration (MDM)

Sie müssen folgende Werte ausfüllen:

| Wert | Beschreibung |

|---|---|

| account_client_id | Client-ID der App-Registrierung |

| account_config_id | ELOauth Config-ID |

| account_server | Server-URL. Beispiel: https://example.com/repository |

| account_name | Profilname des Kontos |

Folgende Werte sind optional:

| Wert | Beschreibung |

|---|---|

| account_tenant | Tenant-ID, falls das Konto in mehreren Organisationen ist |

Information

Wenn ein Problem aufkommt und Sie keinen Tenenat hinterlegt haben, geben Sie einen Tenant an und versuchen Sie es erneut.

# Beispiel für eloprofile-Datei

{

"name": "LoginWithMicrosoftBeispiel",

"server": "https://example.com/repository",

"tenant": "<TENANT-ID> (Optional, falls nicht benötigt, nicht angeben!)",

"client_id": "c[...]c",

"config_id": "<ELOauth Config ID>"

}