# Administration

# Mobile Device Management (MDM)

Si vous souhaitez créer un profil pour une autre personne en tant qu'administrateur, vous pouvez utiliser un système de mobile device management.

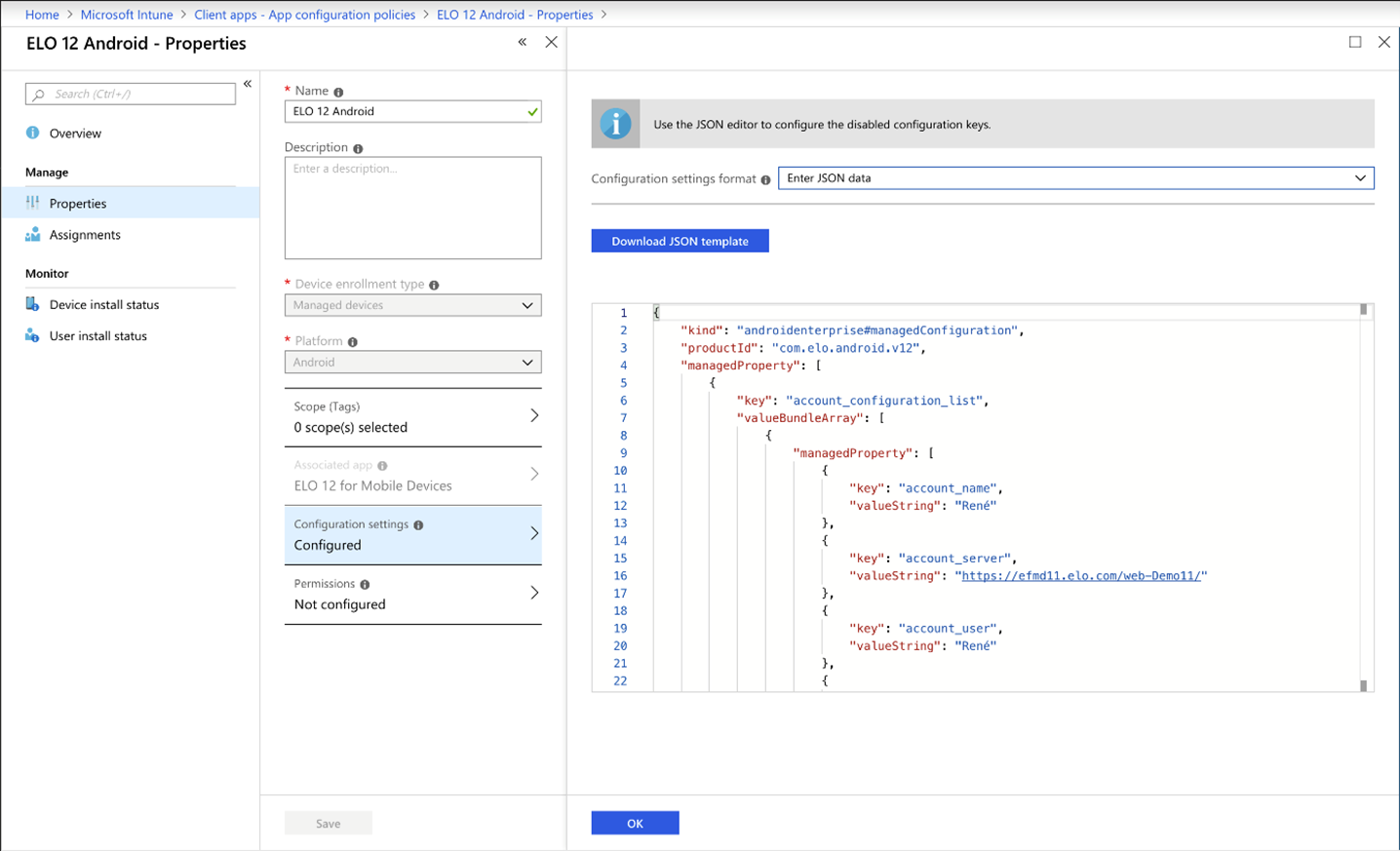

Pour transmettre des profils d'archive à un appareil mobile, les informations comme l'URL du serveur doivent être entrées dans le système MDM par le biais d'un éditeur JSON. Le modèle JSON dans lequel vous pouvez entrer les valeurs d'archive est téléchargé directement depuis l'application. Il vous suffit d'échanger les informations souhaitées avec les variables.

Remarque

Ces données sont déposées sur l'appareil sans être protégées. C'est pour cela que vous ne devez pas ajouter de mots de passe ou de données sensibles.

Voici un exemple avec Microsoft Intune :

Si le modèle ne devait pas être chargé automatiquement, vous pouvez l'entrer manuellement dans l'éditeur.

Remarque

Pour utiliser ce modèle, il vous faut la version actuelle du plugiciel ELOauth.

<?xml version="1.0" encoding="utf-8"?>

<restrictions xmlns:android="http://schemas.android.com/apk/res/android">

<restriction

android:key="account_configuration_list"

android:title="@string/restriction_account_configuration_list"

android:restrictionType="bundle_array">

<restriction

android:key="account_configuration"

android:title="@string/restriction_account_configuration"

android:restrictionType="bundle">

<restriction

android:key="account_name"

android:title="@string/accountdetails_profile"

android:restrictionType="string" />

<restriction

android:key="account_eloauth_url"

android:title="@string/accountdetails_eloauth_url"

android:restrictionType="string" />

<restriction

android:key="account_server"

android:title="@string/accountdetails_server_url"

android:restrictionType="string" />

<restriction

android:key="account_user"

android:title="@string/accountdetails_username"

android:restrictionType="string" />

<restriction

android:key="account_password"

android:title="@string/accountdetails_userpwd"

android:restrictionType="string" />

<restriction

android:key="account_config_id"

android:title="@string/accountdetails_config_id"

android:restrictionType="string" />

<restriction

android:key="account_delete"

android:title="@string/accountdetails_account_delete"

android:description="@string/accountdetails_account_delete_desc"

android:restrictionType="bool"

android:defaultValue="false" />

<restriction

android:key="account_keep_user_password"

android:title="@string/accountdetails_keep_user_password"

android:description="@string/accountdetails_keep_user_password_desc"

android:restrictionType="bool"

android:defaultValue="false" />

<restriction

android:key="account_client_id"

android:title="@string/accountdetails_client_id_azure_portal"

android:restrictionType="string" />

<restriction

android:key="account_tenant"

android:title="@string/accountdetails_tenant"

android:restrictionType="string" />

</restriction>

</restriction>

</restrictions>

Pour créer des profils utilisateur avec des données utilisateur manuelles, c'est-à-dire nom utilisateur/mot de passe, un nom utilisateur doit être mis à disposition. Il peut s'agir d'un garde-place. Nous vous recommandons d'utiliser un nom de profil précis et univalent.

account_server, account_name et account_user sont requis pour un compte manuel.

Attention

Les noms de profil double via MDM ne sont pas supportés.

Ein Account, der in der App mit dem Profilnamen z. B. EXTEN erstellt wurde, wird überschrieben, wenn per MDM ein Account mit demselben Profilnamen ausgerollt wird. C'est pourquoi les comptes ne doivent pas être créés de manière autonome dans l'application.

# Configuration Azure AD Application Proxy (Azure)

Remarque

Veuillez utiliser la version actuelle du plugiciel ELOauth.

Procédé

Ouvrez le fichier de.elo.ix.plugin.auth.json.

Le contenu devrait être structurée de la manière suivante :

{ "azureadproxy": { "mapping":"mail", "api":"azure", "appKey": "Application-Id von Azure", "azureTenant": "Tentant-Id der Entra-ID", "appSecret": "...", "fixedCallbackUrl": "https://elo.hostname.net" } }Veuillez installer le connecteur App Proxy sur votre ordinateur.

Veuillez ouvrir Microsoft Azure.

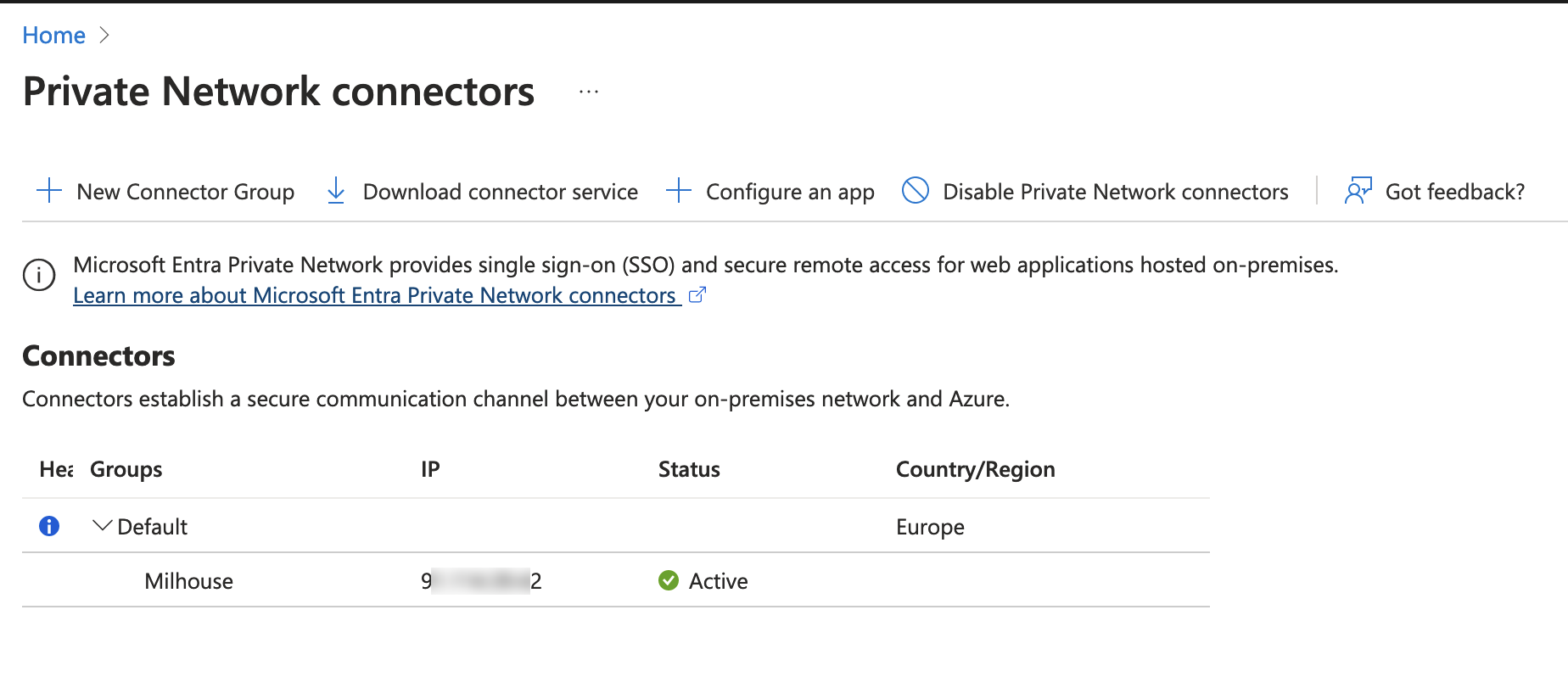

Naviguez vers App Proxy > Private Network connectors.

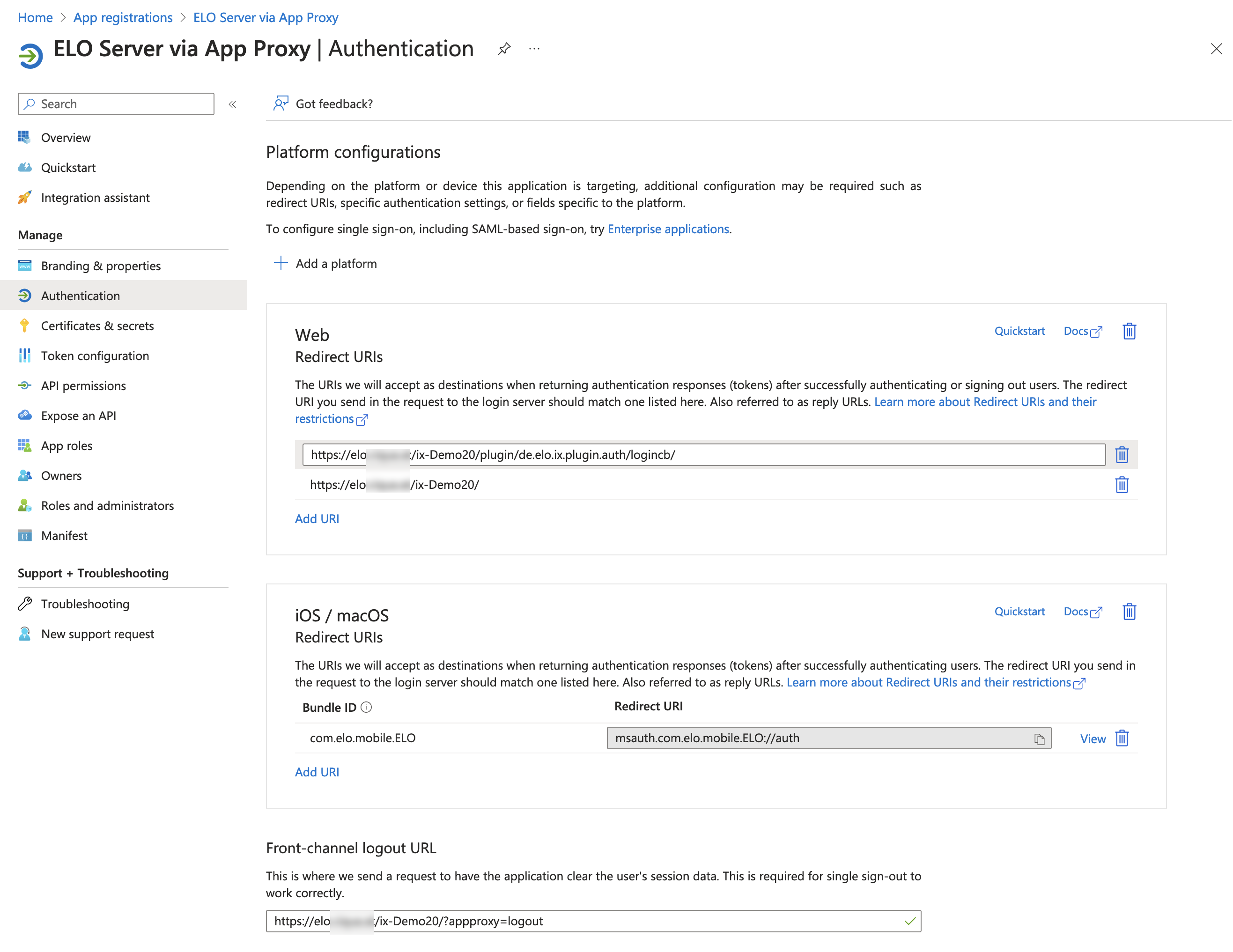

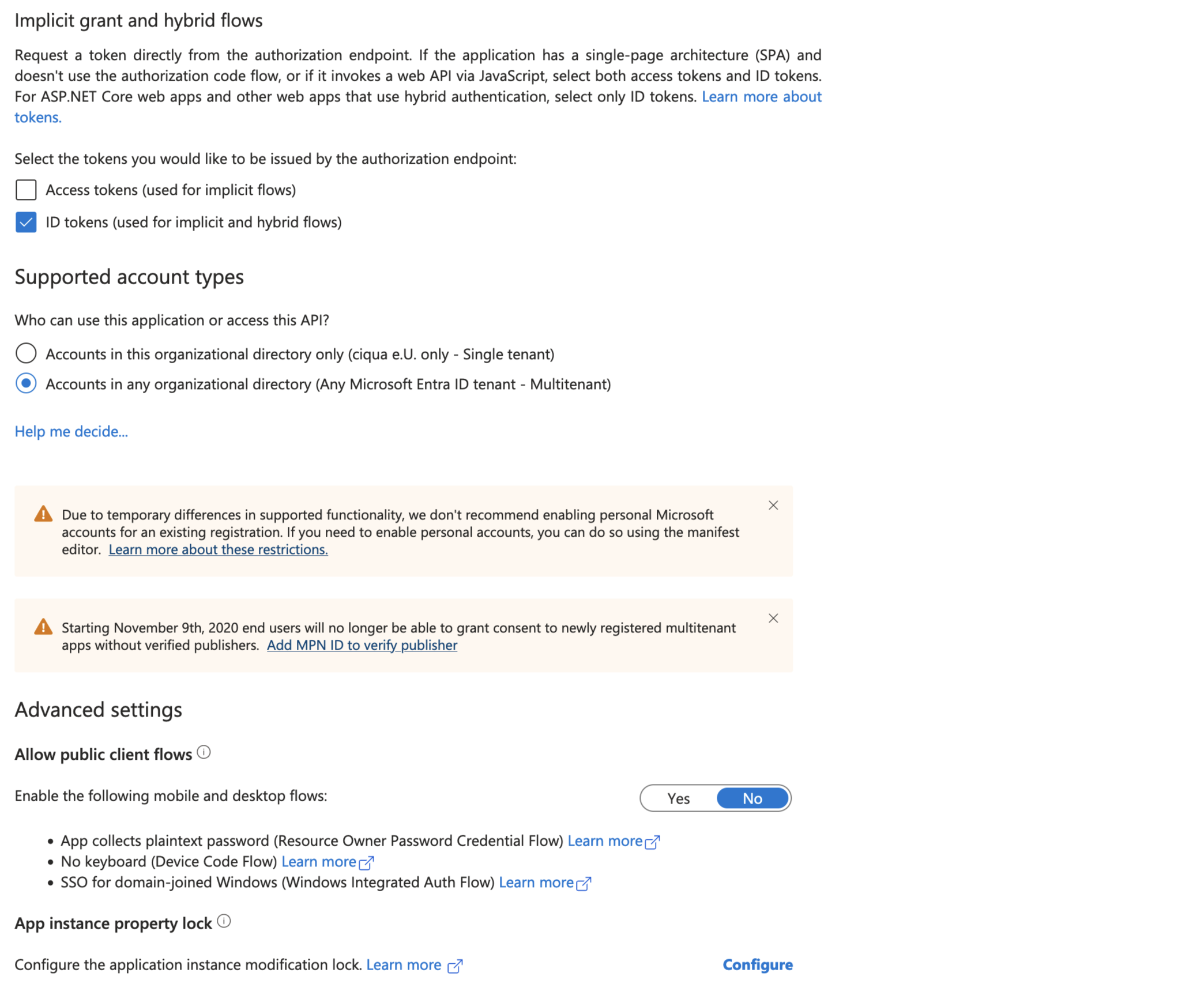

Naviguez dans la section Authentication > Platform configurations.

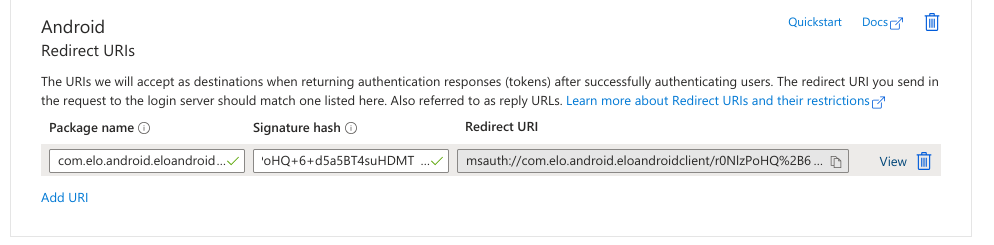

Entrez les valeurs suivantes dans la section Android > Redirect URIs :

- Nom du package :

com.elo.android.eloandroidclient - Signature hash :

r0NlzPoHQ+6+d5a5BT4suHDMTCw=

La Redirect URI est créée à partir de ces valeurs.

- Nom du package :

Entrez la Redirect URI dans la section Web > Redirect URIs.

Entrez l'URL Front channel logout.

Veuillez sélectionner la case à cocher Accounts in any organizational directory (Any Microsoft Entra ID tenant - Multitenant).

Information

Veuillez utiliser une URL pour laquelle vous avez enregistré un certificat TLS dans le portail Azure.

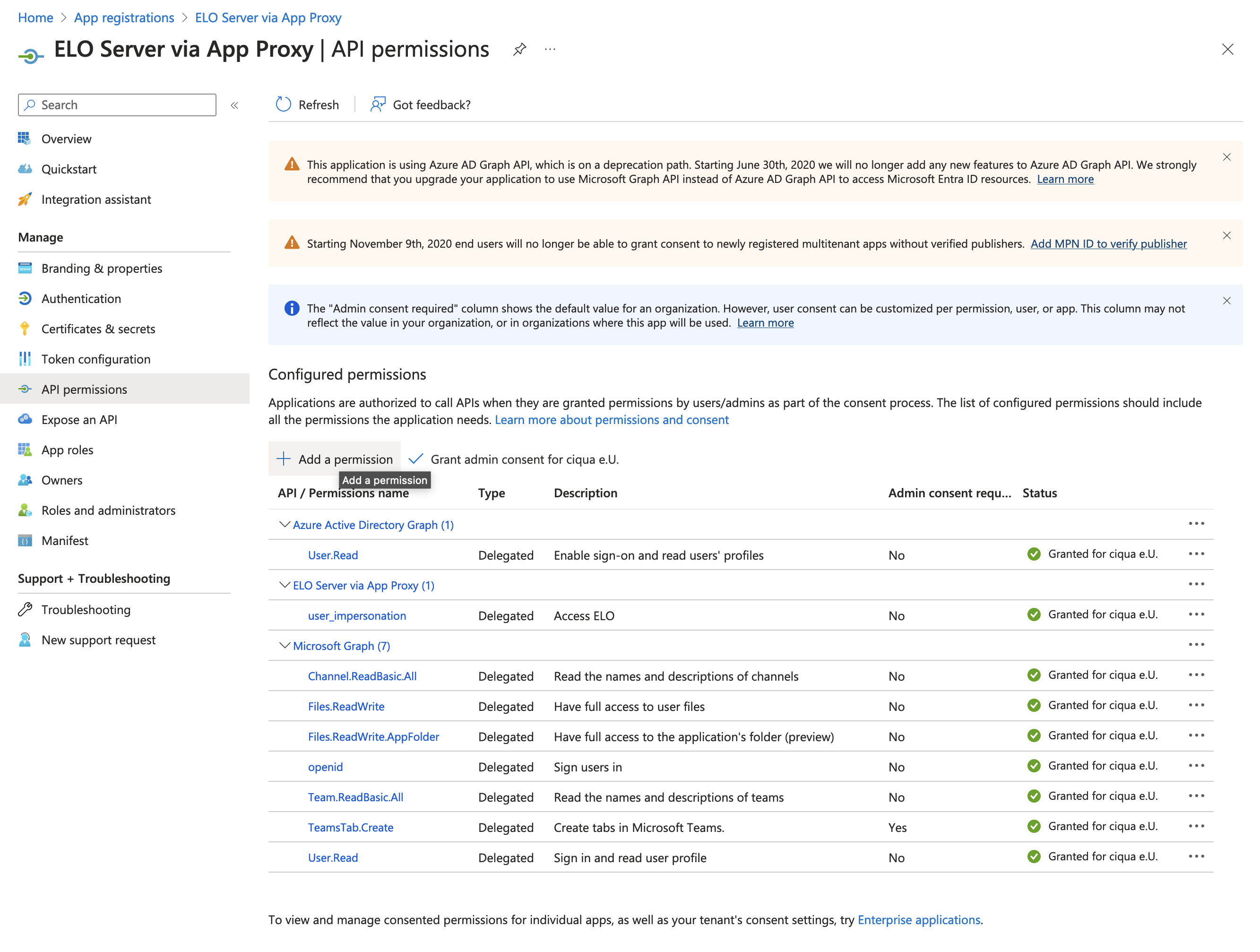

Naviguez dans la section API Permissions.

Assignez les autorisations comme c'est le cas dans la capture d'image.

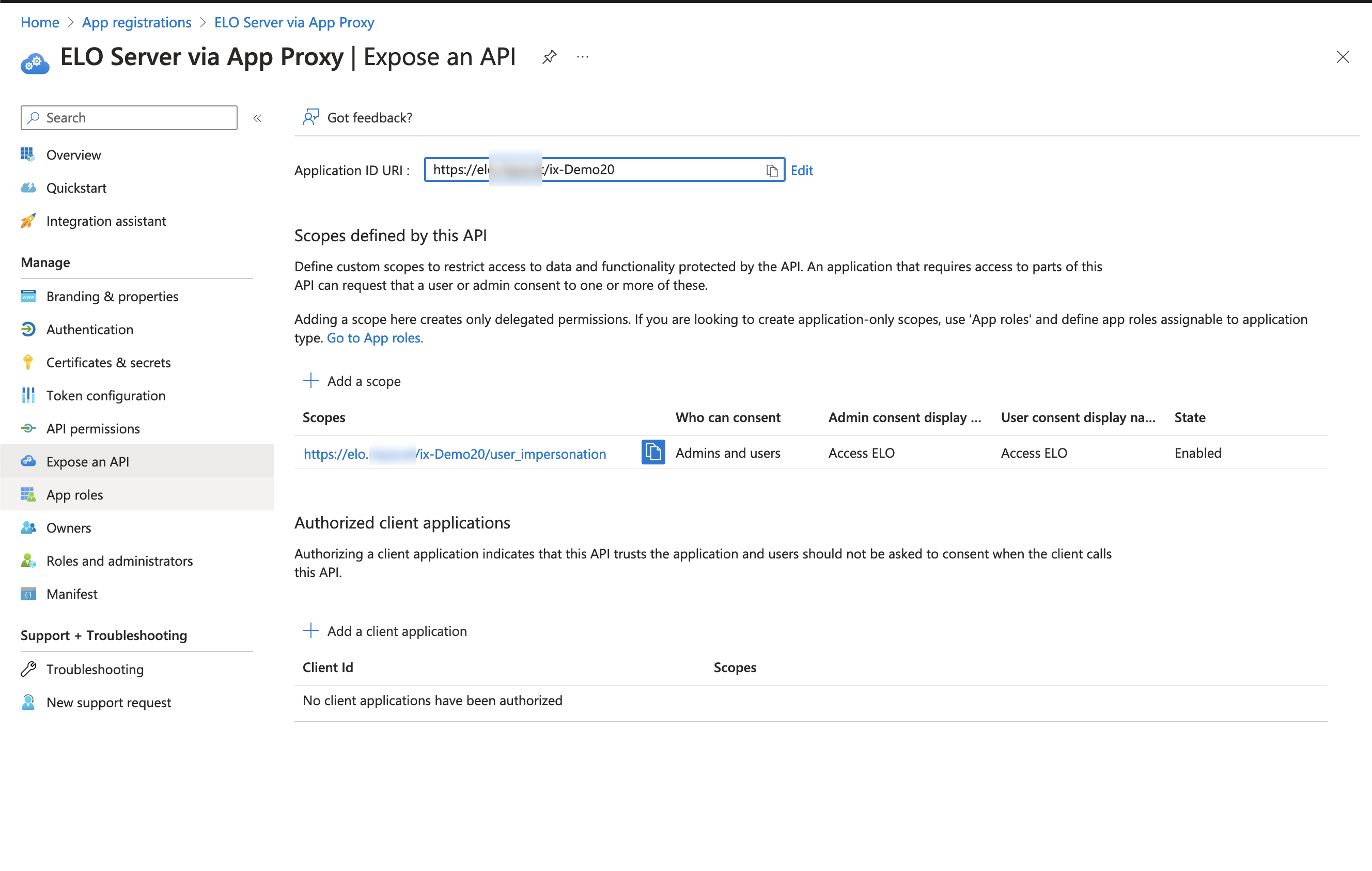

Naviguez dans la section Expose an API.

Indiquez l'Application ID URI.

Veuillez ajouter un scope.

Information

Le User-Impersonation Scope est requis pour que l'application puisse accéder au Application Proxy.

# Azure AD Application Proxy Konfiguration (MDM)

Vous devez remplir les valeurs suivantes :

| Valeur | Description |

|---|---|

| account_client_id | ID client de l'enregistrement de l'application |

| account_config_id | ELOauth Config-ID |

| account_server | URL du serveur Exemple : https://example.com/repository |

| account_name | Nom de profil du compte |

Les valeurs suivantes sont en option :

| Valeur | Description |

|---|---|

| account_tenant | ID Tenant au cas où le compte se trouve dans plusieurs organisations |

Information

Si un problème survient et que vous n'avez pas enregistré de tenant, indiquez-en un et réessayez.

# Exemple de fichier eloprofile

{

"name": "LoginWithMicrosoftBeispiel",

"server": "https://example.com/repository",

"tenant": "<TENANT-ID> (en option, ne pas l'indiquer s'il n'est pas requis)",

"client_id": "c[...]c",

"config_id": "<ELOauth Config ID>"

}