# Konfiguration

Nachfolgend ist beschrieben, wie Sie ELO Modern Authentication konfigurieren.

Information

Wenn in einer ELO Instanz mehrere Repositorys angelegt sind, teilen sie sich eine Anmeldekonfiguration.

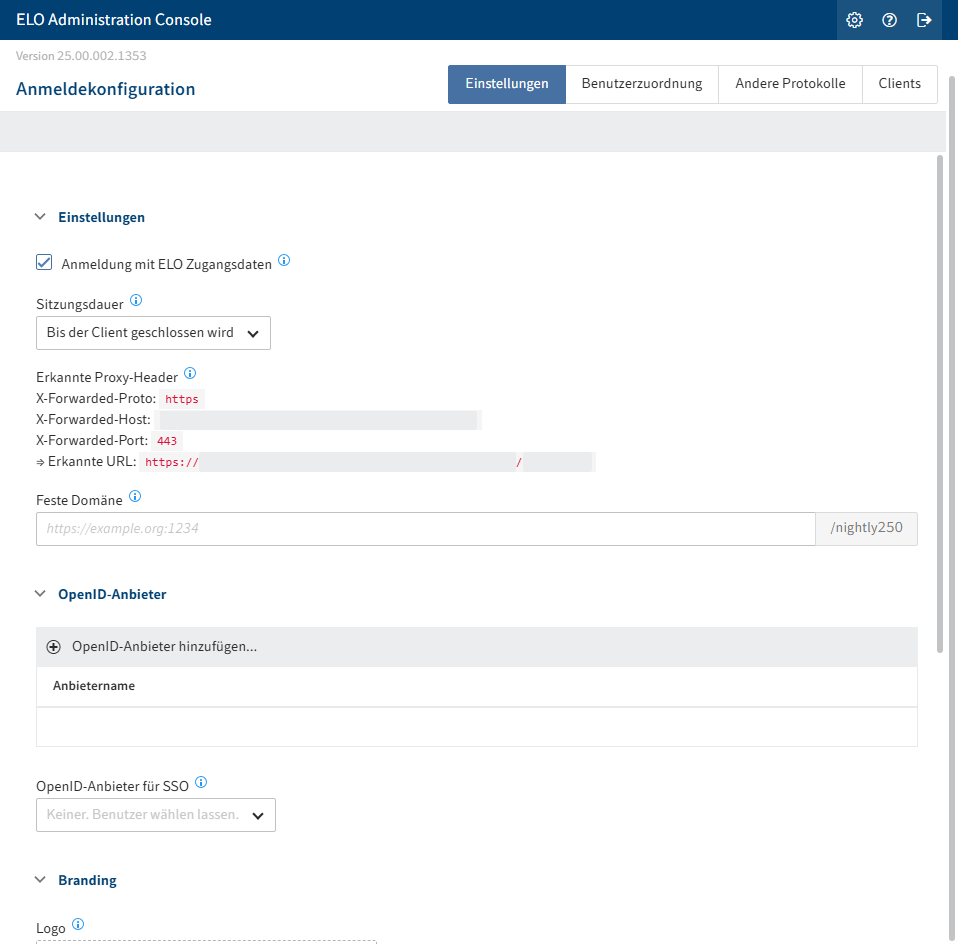

# Bereich 'Einstellungen'

Sie können die Anmeldeseite von ELO Modern Authentication individuell an die jeweiligen Bedürfnisse des Unternehmens anpassen.

Im Bereich Anmeldekonfiguration haben Sie folgende Optionen:

Anmeldung mit ELO Zugangsdaten: Ist diese Option aktiviert, können Benutzer sich sowohl über einen Identitätsanbieter als auch "klassisch" mit ELO Kontonamen und Passwort anmelden.

Ist die Option deaktiviert, geht nur der Weg über den Identitätsanbieter. Ausgenommen davon sind Dienstkonten und Konten mit administrativen Rechten.

Sitzungsdauer: Wählen Sie aus, wie lange eine Sitzung aufrechterhalten werden soll. Nach dem Ablauf dieser Sitzungsdauer muss man sich erneut anmelden.

Information

Bei einem Neustart des ELO Indexservers werden die Sitzungen ebenfalls beendet.

Erkannte Proxy-Header: Zeigt die Proxy-Header an, die von Reverse-Proxys und Load-Balancern gesendet werden sollten.

Feste Domäne für Callbacks: Wenn Sie eine feste Domäne für die Anmeldung festlegen, laufen die Anmeldung und alle Weiterleitungen nur noch über diese Adresse ab. Dies kann mögliche Probleme bei der Weiterleitung lösen.

Bleibt dieses Feld leer, werden die URLs dynamisch gemäß der HTTP-Anfrage bestimmt. Dies schließt auch die Informationen ein, die von X-Forwarded-Headern von Reverse Proxys und Load Balancern bereitgestellt werden.

Falls Sie über verschiedene Domänen auf das Repository zugreifen möchten, z. B. über eine Intranet-URL oder eine externe URL, müssen Sie die Proxys entsprechend konfigurieren. Weitere Informationen dazu finden Sie im Kapitel Reverse Proxys.

OpenID-Anbieter für SSO: Über das Drop-down-Menü können Sie einen Identitätsanbieter auswählen, um eine Anmeldung mit Single Sign-on zu triggern. Wenn hier kein Anbieter ausgewählt ist, werden im Anmeldedialog alle konfigurierten Anbieter angezeigt. In diesem Fall können Benutzer die Anmeldemethode selbst wählen.

# Branding

Für das Branding können Sie Logos und Hintergrundbilder hochladen.

Möglich sind die gängigen webfähigen Bildformate. Die Bilder werden je nach Größe und Auflösung skaliert.

Über Speichern werden die Bilder übernommen und beim nächsten Aufruf der Anmeldeseite von ELO Modern Authentication angezeigt.

Logo: Über dieses Feld können Sie ein individuelles Logo hochladen, was bei der Anmeldung auf dem Anmeldebereich angezeigt wird.

Wird das Logo gelöscht, wird das ELO Logo angezeigt.

Hintergrundbild: Über dieses Feld können Sie ein individuelles Hintergrundbild hochladen, was bei der Anmeldung hinter dem Anmeldebereich angezeigt wird.

Information

Empfohlen werden die Formate PNG und JPEG. Andere Formate wie SVG, WebP oder AVIF können im ELO Java Client möglicherweise nicht korrekt gerendert werden.

Die empfohlene Mindestauflösung ist 1920x1080. Die Dateigröße sollte kleiner als 1 MB sein, um eine schnelle Netzwerkübertragung zu ermöglichen.

Wird das Hintergrundbild gelöscht, wird ein Standardhintergrund angezeigt.

# OpenID-Anbieter hinzufügen

Um die Anmeldung über einen oder mehrere Identitätsanbieter zu ermöglichen, müssen Sie diese zuvor konfigurieren.

Beachten Sie

Der OpenID-Anbieter muss vom ELO Server erreichbar sein. Dies erfordert ggf. Anpassungen der Firewall-Einstellungen.

Je nach Anbieter können einzelne Schritte variieren und unterschiedliche notwendig sein.

Nachfolgend zeigen wir den Ablauf in der Übersicht.

Wählen Sie OpenID-Anbieter hinzufügen.

Ein Drop-down-Menü erscheint.

Wählen Sie den gewünschten Anbieter aus.

Unterstützt werden:

- Microsoft

- Keycloak

- SAP

- Salesforce

- SmartWe

- Other (Möglichkeit einen anderen OpenID-kompatiblen Identitätsanbieter anzubinden)

Der Dialog Bitte wählen Sie eine ID für den OpenID-Anbieter erscheint. Der Name ist je nach Auswahl vorausgefüllt.

Optional: Ändern Sie den Namen für die Konfiguration.

Bestätigen Sie mit OK.

Der entsprechende Konfigurationsbereich erscheint.

Tragen Sie die für den Anbieter notwendigen Informationen ein.

Alternativ: Wählen Sie Beim Anbieter registrieren, falls Sie noch keine Registrierung beim gewünschten OpenID-Anbieter angelegt haben. Übertragen Sie anschließend die Daten der Registrierung in die Konfiguration.

Information

Im Kapitel Konfiguration Microsoft Azure wird als Beispiel die Einbindung über Microsoft Azure gezeigt.

Je nach Anbieter können einzelne Schritte abweichen.

Außerdem müssen je nach Anbieter unterschiedliche Vorarbeiten geleistet werden.

Optional: Sie können die Option Versteckt aktivieren, um den Identitätsanbieter im Anmeldedialog auszublenden. Er kann jedoch weiterhin von Apps oder Integrationen für die Anmeldung genutzt werden.

Speichern Sie die Einstellungen.

# Test

Über Anmeldung testen können Sie die Einstellungen überprüfen. Es erscheint ein Pop-up-Fenster, welches die Anmeldeseite simuliert. Bei der Anmeldung über den konfigurierten Anbieter wird eine Anmeldung mit dem aktuell verwendeten Konto versucht.

Beachten Sie

Der Abgleich erfolgt über die E-Mail-Adresse. Daher muss die E-Mail-Adresse, die beim Anbieter verwendet wird, auch im ELO Konto im Feld E-Mail hinterlegt sein.

# Konfiguration Single Sign-on

Sie können einstellen, dass die Anmeldung in den ELO Clients per Single Sign-on (SSO) ausschließlich über einen konfigurierten Identitätsanbieter abläuft.

Hierfür können Sie im Bereich Einstellungen im Drop-down-Menü OpenID-Anbieter für SSO einen OpenID-Anbieter auswählen, der für die Anmeldung genutzt werden soll.

Alternativ können Sie die Option Anmeldung mit ELO Zugangsdaten deaktivieren, falls nur ein weiterer Identitätsanbieter konfiguriert ist.

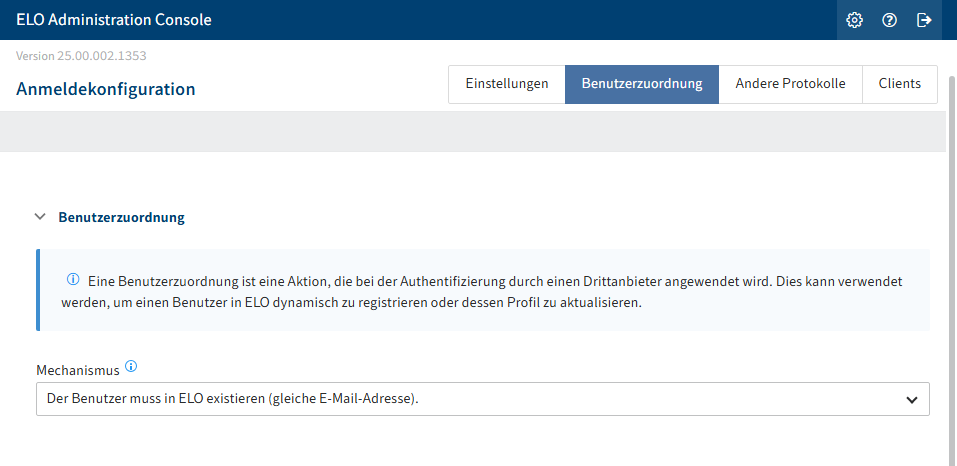

# Bereich 'Benutzerzuordnung'

Im Bereich Benutzerzuordnung können Sie eine Methode konfigurieren, die beim Abgleich von ELO Konten mit den Konten beim Identitätsanbieter angewendet werden soll.

Folgende Mechanismen stehen zur Verfügung:

Benutzer muss in ELO existieren

ELO Benutzer sofort erstellen: Legt bei der Anmeldung in ELO ein neues Konto an, sofern zur eingegebenen E-Mail-Adresse noch kein ELO Konto vorhanden ist. Im Feld E-Mail-Domäneneinschränkung können Sie festlegen, welche Domänen für die Anmeldung zugelassen werden sollen.

Flow aufrufen: Ruft einen Flow auf, um bei der Anmeldung in ELO automatisch Konten anzulegen oder zu aktualisieren. Nachdem der Flow ausgeführt wurde, wird der Benutzer in ELO angemeldet, sofern das Konto in ELO vorhanden ist. Um diesen Mechanismus zu nutzen, müssen Sie zuvor einen passenden Flow konfigurieren.

Der Flow bezieht den gesamten OpenID UserInfo-Datensatz vom OpenID-Anbieter. Bei Microsoft kann dieser beispielsweise wie folgt aussehen:

{ "sub": "<Microsoft Benutzer-ID>", "name": "Luise Lind", "family_name": "Lind", "given_name": "Luise", "picture": "https://graph.microsoft.com/v1...;value", "email": "l.lind@example.com" }Die Payloads unterscheiden sich je nach genutztem OpenID-Anbieter, beinhalten aber fast immer die Parameter

"sub","email"und"name".Registrierte Funktion aufrufen (Legacy): Kann Konten-Mappings übernehmen und bei der Anmeldung in ELO ein neues Konto erstellen oder ein bestehendes aktualisieren.

Weitere Informationen zu registrierten Funktionen finden Sie in der Dokumentation zum ELOauth Plug-in in den Kapiteln Bestehende Implementierungen > Registered Function (opens new window) und Manuelle Konfiguration > OAuth2 (opens new window).

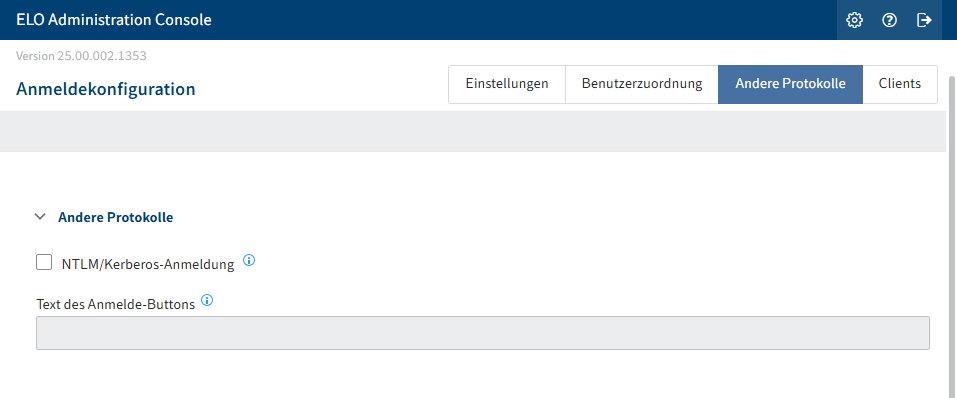

# Bereich 'Andere Protokolle'

Der Bereich Andere Protokolle ist für Systeme gedacht, die NTLM oder Kerberos einsetzen.

Beachten Sie

Die Nutzung dieser Protokolle wird nicht empfohlen. Aus Kompatibilitätsgründen wird diese Option dennoch angeboten.

# Wichtige Hinweise

- NTLM wird von Microsoft seit Juni 2024 nicht mehr weiterentwickelt und gilt als überholt (deprecated).

- Das Authentifizierungsprotokoll SAML wird nicht mehr unterstützt.

- Kerberos und NTLM funktionieren nicht im ELO Java Client mit JCNN (Standard), wenn ein Load-Balancer-Modus vorgeschaltet ist. Ist in der Registry der Wert

ASFeingestellt, funktionieren die Pakete der Business Solutions nicht. - Kerberos und NTLM funktionieren nur in Intranet-Umgebungen, in denen die Clients vom jeweiligen Unternehmen kontrolliert werden.

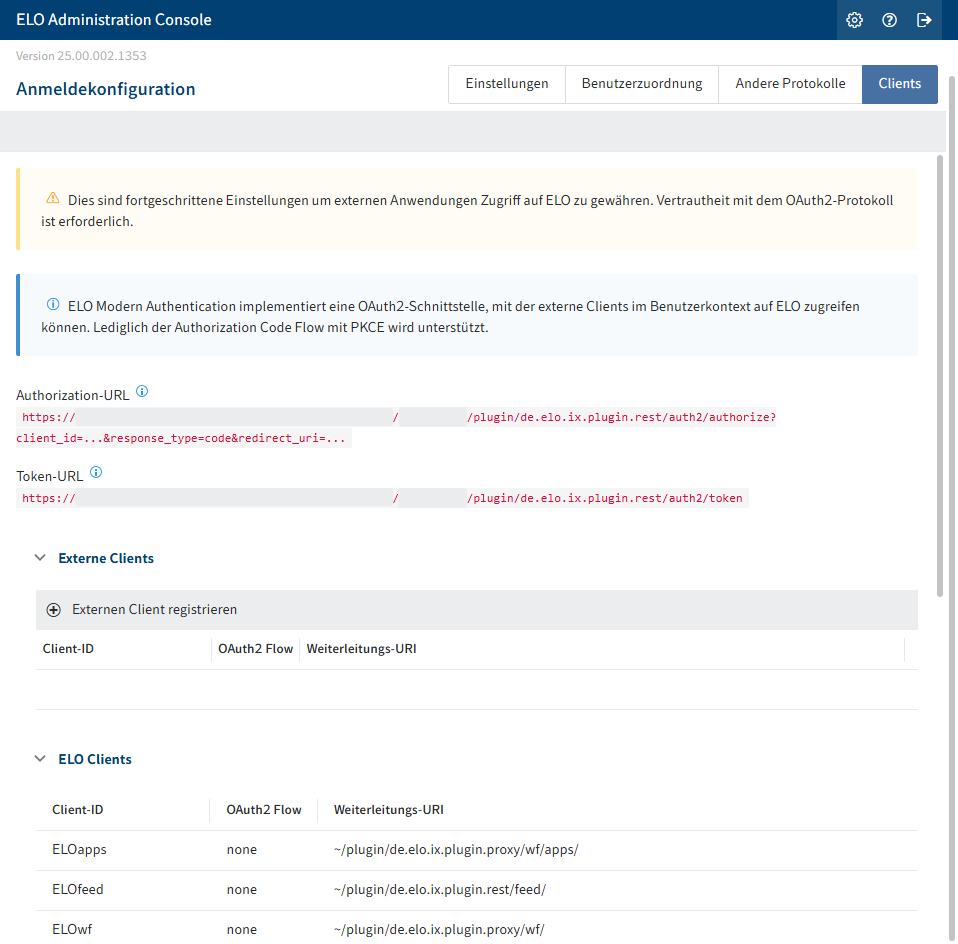

# Bereich 'Clients'

In diesem Bereich finden Sie fortgeschrittene Einstellungen zum Zugriff auf das ELO System sowie eine Übersicht der URLs und URIs für ELO Clients und Module.

Unter Externe Clients können Sie ein eigenes externes Portal oder eine eigene Anwendung mit ELO verbinden.

Beachten Sie

Hierfür sind fortgeschrittene Kenntnisse des Protokolls OAuth 2.0 erforderlich. Weitere Informationen dazu finden Sie auf den Websites OAuth 2.0 Simplified (opens new window) und OAuth 2.0 (opens new window).