# Reverse Proxys

ELO Modern Authentication ist grundsätzlich mit Reverse Proxys kompatibel, sofern diese die X-Forwarded-Header senden.

# Grundlagen

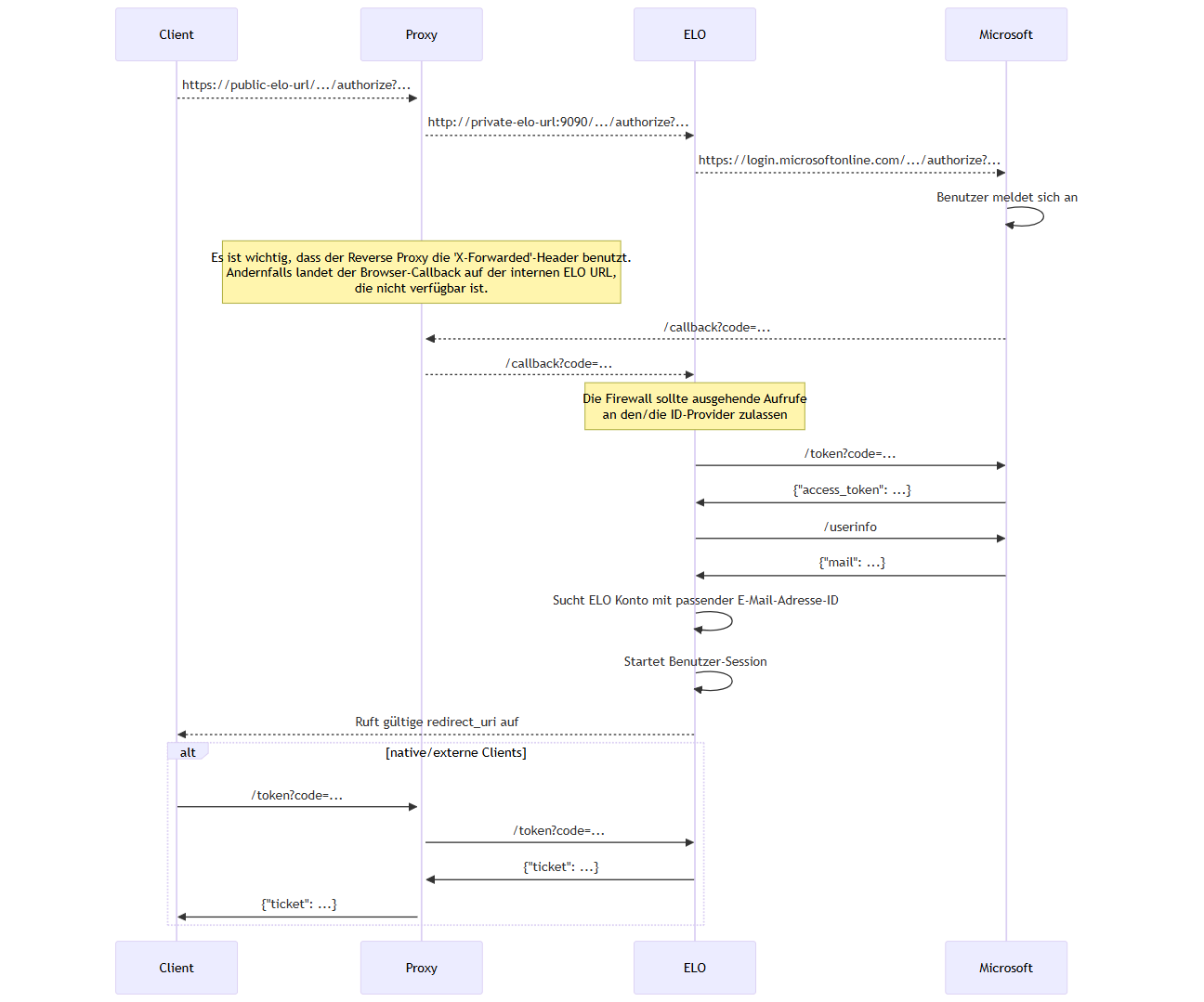

Der grundlegende Betrieb von ELO Modern Authentication verläuft wie folgt:

- Der Benutzer authentifiziert sich über den Identitätsanbieter oder lokal, je nach Anwendungsfall.

- Der Browser wird nach der Authentifizierung zurück zu ELO geleitet.

Die Zuordnung der Benutzer erfolgt immer anhand der hinterlegten E-Mail-Adresse.

# Ablauf

Der folgende Ablaufplan zeigt den prinzipiellen Ablauf der Anmeldung über ELO Modern Authentication und Microsoft Azure.

# Beispiel

https://example.org --proxy to-> http://private-network-vm:9090

In diesem Beispiel sollte der Proxy bei jeder HTTP-Anfrage die folgenden Header senden:

X-Forwarded-Proto: https

X-Forwarded-Host: example.org

X-Forwarded-Port: 443

Andernfalls weiß das Plug-in Auth2 nur von der lokalen URL http://private-network-vm:9090, aber nicht, dass die Anfrage weitergeleitet wurde. Das führt zu falschen Weiterleitungen und anderen Problemen.

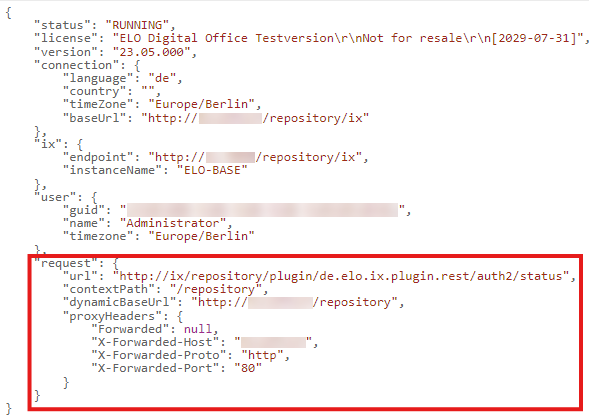

# Überprüfung der Header-Einstellungen

Einige Reverse Proxys fügen diese Header automatisch hinzu, bei anderen ist dies optional. Bei manchen Reverse Proxys muss dies explizit konfiguriert werden.

Um zu überprüfen, ob die Header korrekt eingestellt sind, melden Sie sich mit Ihrem Benutzernamen und Passwort in der ELO Administration Console an. Auch wenn der Anmeldevorgang aufgrund einer falschen Weiterleitung am Ende nicht abgeschlossen wird, können Sie auf die Statusseite von ELO Modern Authentication zugreifen:

https://<Server>:<Port>/ix-<Repository>/plugin/de.elo.ix.plugin.rest/auth2/status

Die Statusseite zeigt unter request an, ob der Proxy die Header korrekt weiterleitet und wie die empfangenen URLs aussehen.

- Starten Sie den ELO Indexserver neu.

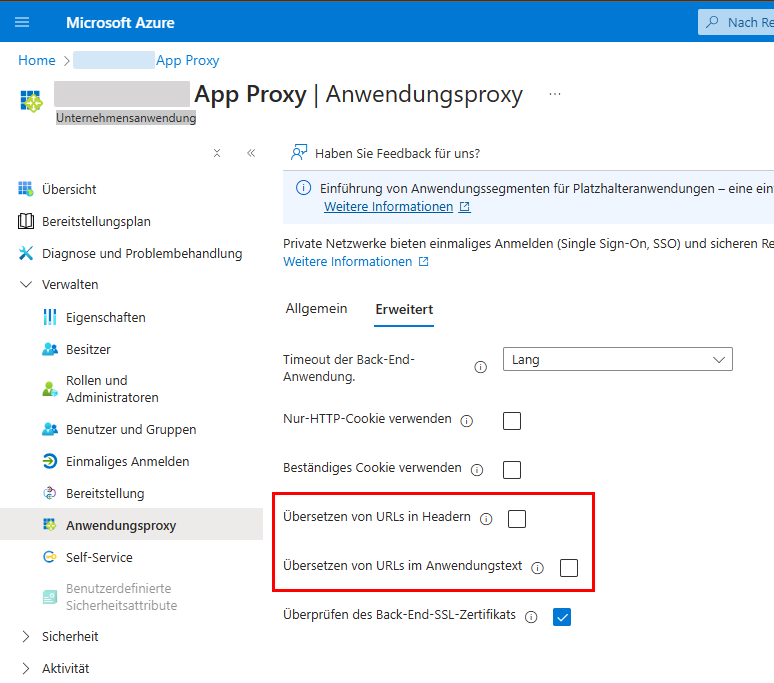

# Microsoft Anwendungsproxy

Wird bei der Anmeldung mit ELO Modern Authentication (Auth2) über ein Microsoft-Entra-Anwendungsproxy (App Proxy) die Meldung Invalid redirect_uri / response_type im Browser ausgegeben, kann folgende Konfiguration im Microsoft-Azure-Portal angepasst werden, damit die Anmeldung erfolgreich durchgeführt wird.

Melden Sie sich am Microsoft Azure Portal an: https://portal.azure.com/ (opens new window)

Wählen Sie Microsoft Entra ID.

Wählen Sie in der Sidebar Verwalten > Unternehmensanwendungen.

Wählen Sie die entsprechende App aus.

Die Übersicht für die App erscheint.

Wählen Sie in der Sidebar Verwalten > Anwendungsproxy.

Wählen Sie den Tab Erweitert.

Deaktivieren Sie die Optionen Übersetzen von URLs in Headern und Übersetzen von URLs im Anwendungstext.