# ELO Sync in Azure

Dieses Kapitel beschreibt die Registrierung von ELO Sync bei Azure. Diese Aktionen sind für die Authentifizierung mit Microsoft Entra und den Zugriff auf Microsoft 365-Ressourcen erforderlich.

In unserer Anleitung ist ELO Sync unter der URL https://elo-sync.local/ zu erreichen und wird als ELOSyncApp registriert, ersetzen Sie diese nach Bedarf.

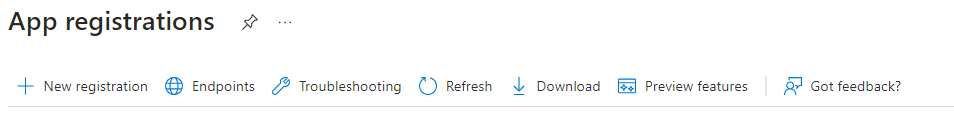

Erstellen Sie eine neue App-Registrierung im Azure Management Portal.

Navigieren Sie zu App registrations (opens new window), und klicken Sie dann auf New registration.

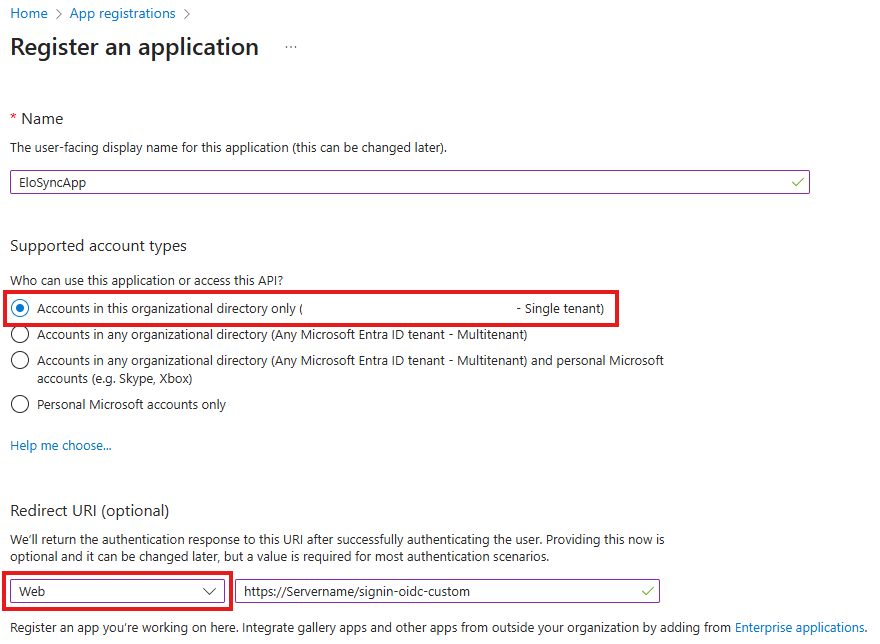

Geben Sie die erforderlichen Informationen über die neue Anwendung ein.

Geben Sie den Name EloSyncApp als Namen für die Anwendung ein (oder wählen Sie einen eigenen Namen).

Bei den supported account types müssen Sie in der Regel Accounts in this organizational directory only (Single tenant) auswählen, je nach Struktur Ihrer Organisation könnte es auch die zweite Option Multitenant sein.

Wählen Sie unter Redirect URI die Plattform Web und geben Sie

https://<Servername:Port>/signin-oidc-customein.

Sie haben zwei Optionen:

der Knoten 'PublicUrl' in der Datei 'appsetings.json' ist leer: tragen Sie folgende Werte ein:

https://myserver:5063/signin-oidc-customder Knoten 'PublicUrl' in der Datei 'appsetings.json' wurde gesetzt: tragen Sie folgenden Wert bei der Redirect URI ein:

https://mydomain.com/signin-oidc-custom

Information

Der Pfad

/signin-oidc-customkann in der Datei appsettings.json geändert werden. Siehe Konfiguration für weitere Informationen.Wichtig: Bei der Nutzung der REST API von ELO Sync muss bei der Generierung der App unter Supported account types >Multitenant ausgewählt werden (siehe Screenshot).

Bestätigen Sie die Informationen und erstellen Sie die App-Registrierung.

Wenn Sie gerade die Datei appsettings.json bearbeiten, gehen Sie zu Overview der Anwendung und kopieren Sie die Informationen

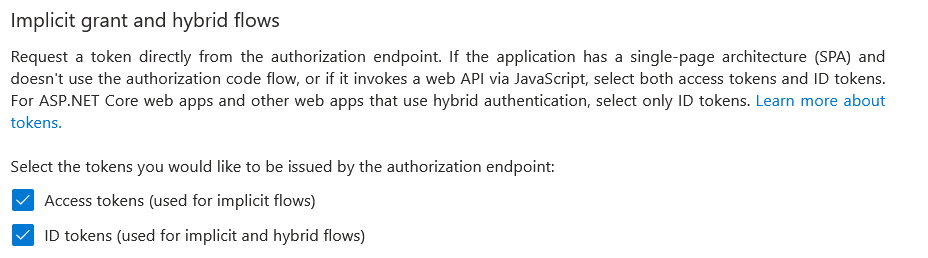

ClientIdundTenantIdhinein.Öffnen Sie die neu erstellte Anwendung ELOSyncApp und wählen Sie dann den Menüpunkt Authentication.

Hier müssen Sie die Einstellungen unter Implicit grant and hybrid flows ändern und sowohl Access tokens als auch ID tokens aktivieren.

Nachdem Sie die Einstellungen geändert haben, klicken Sie auf Save.

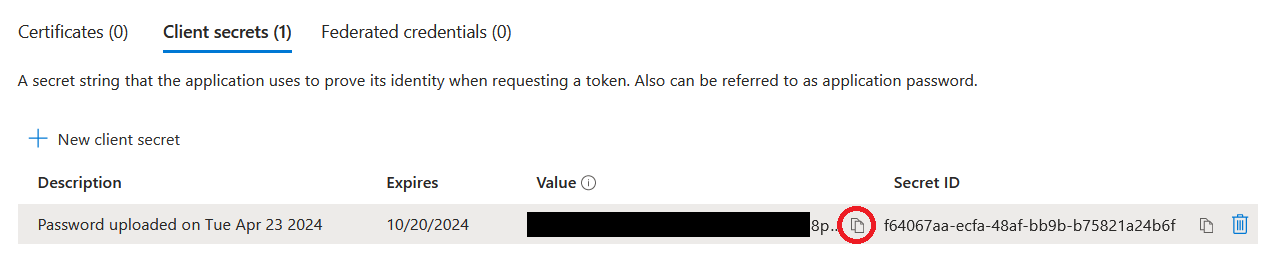

Ein neues App Secret erstellen

Wählen Sie den Menüpunkt Certificates & secrets.

Aktivieren Sie den Tab Client secrets.

Klicken Sie auf New client secret.

Wählen Sie eine sinnvolle Beschreibung und die Dauer des neuen Secrets und bestätigen Sie mit Add.

WICHTIG: Nach der Erstellung des Geheimnisses ist es nur jetzt möglich, das erstellte Secret zu kopieren. Wenn Sie die Datei appsettings.json bearbeiten, dann kopieren Sie diesen Wert jetzt nach

ClientSecret, andernfalls kopieren Sie ihn an einen temporären, sicheren Ort, an dem Sie ihn abrufen können.

Fügen Sie die erforderlichen Berechtigungen für ELO Sync hinzu.

ELO Sync selbst benötigt Berechtigungen für den Zugriff auf Daten über die Microsoft Graph API, entweder für sich selbst oder im Namen von Benutzern.

Wählen Sie den Menüeintrag API permissions aus.

Klicken Sie auf Add a permission für folgende:

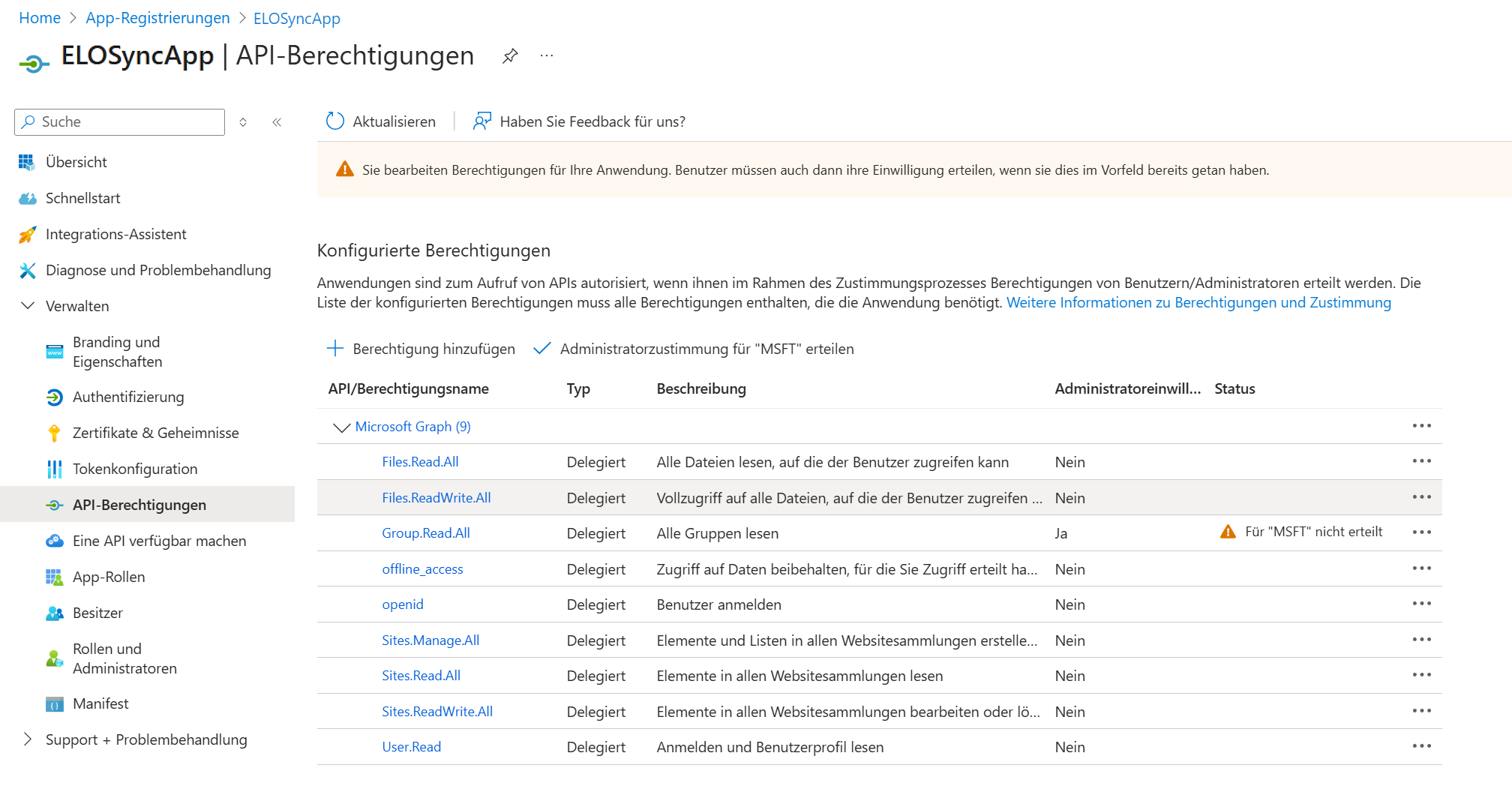

Key Ort Benötigt für openid Microsoft Graph / Delegated / openid Anmelden von Benutzern offline_access Microsoft Graph / Delegated / offline_access Behalten Sie den Zugriff auf die Daten, auf die Sie ELO Sync Zugriff gegeben haben. User.Read Microsoft Graph / Delegated / User.Read Anmelden und Benutzerprofil lesen. Beachten Sie

WICHTIG: Dies sind die einzigen grundlegenden Berechtigungen; je nach Anwendungsfall sind zusätzliche Berechtigungen erforderlich. Weitere Informationen finden Sie im Artikel Berechtigungen.

Falls gewünscht, können Sie jetzt die Zustimmung des Administrators für alle konfigurierten Berechtigungen erteilen, so dass die Benutzer den Zugriff auf ihre Daten nicht einzeln freigeben müssen.

Überprüfen Sie, ob alle Berechtigungen korrekt sind. Im folgenden Screenshot sehen Sie ein Beispiel für die Verwendung der Administratorzustimmung:

Stellen Sie sicher, dass in der AAD Graph App Manifest der korrekte Wert für

accessTokenAcceptedVersiongesetzt ist. Dieser mussaccessTokenAcceptedVersion: 2sein. Ist dieser nicht gesetzt, so funktioniert die Anmeldung über die REST-API nicht, und Anfragen werden mit dem FehlercodeIDX10214: Audience validation failedabgebrochen.Alternativ kann auch

"requestedAccessTokenVersion": 2im Microsoft Graph App Manifest gesetzt werden.

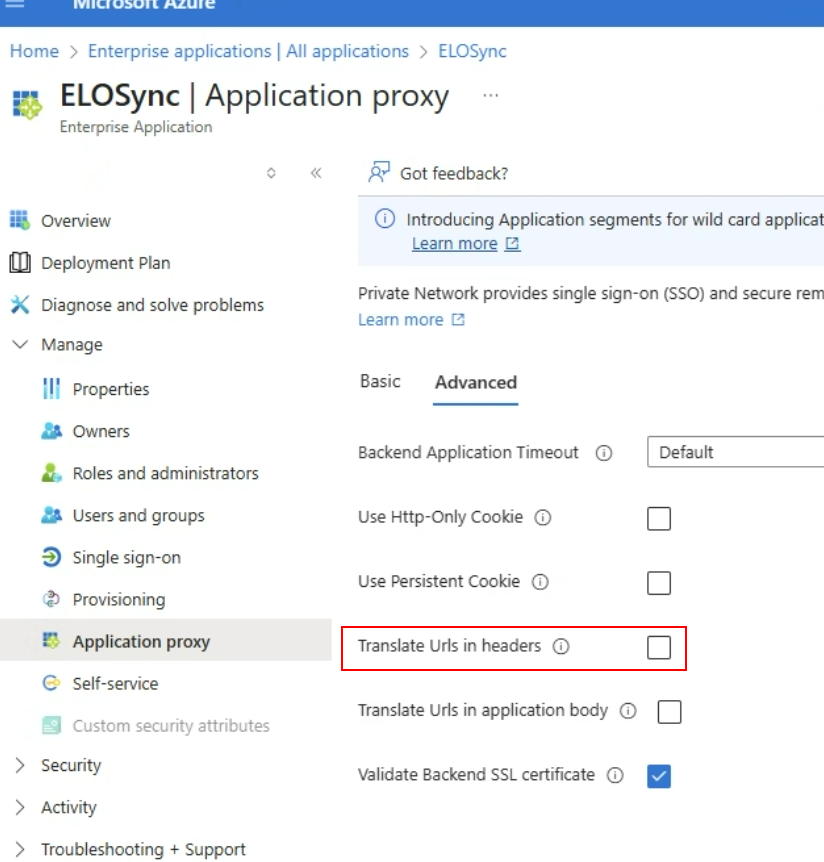

# Verwendung des Azure Application Proxy

Wird für ELO Sync ein Azure Application Proxy verwendet, dann muss in der Einstellung des Proxies die Eigenschaft 'Translate Urls in headers' deaktiviert werden:

Wenn diese Einstellung nicht deaktiviert wird, dann funktioniert die Anmeldung nicht korrekt und bricht mit "Correlation failed" ab.

Der Grund dafür ist, dass bei aktivierter Option ELO Sync nicht mitgeteilt wird, dass ein Proxy sich davor befindet. Damit wird bei der Anmeldung der redirect_uri Parameter fälschlicherweise auf die interne URL gesetzt und nicht die korrekte AppProxy-URL.

ELO Sync ist darauf ausgelegt mit Proxies zusammenzuarbeiten, die Forwarded-* Header setzen, was vom Azure AppProxy unterstützt wird.