# Configuration de l'interface LDAP

Dans la console d'administration, le point de menu Configuration de l'interface LDAP vous permet de modifier le fichier de configuration ldap.json concernant les données de connexion, la sélection des utilisateurs et l'assignation des attributs. Le fichier ldap.json es enregistré dans l'archive sous le chemin suivant :

Administration // IndexServer Scripting Base // _ALL // ldap.json

Information

Les modifications de champ sont possibles dans les cas suivants :

- Si vous souhaitez effectuer une configuration spécifique pour un serveur d'indexation ELO, copiez le fichier dans le répertoire du serveur d'indexation ELO correspondant et ajustez le fichier à cet emplacement.

- Si vous souhaitez effectuer différentes configurations pour différents serveurs d'indexation ELO, il vous faut un propre fichier pour chaque serveur d'indexation ELO.

La configuration se réfère à une seule archive. Si la configuration est effectuée par le biais de la console d'administration ELO, le serveur d'indexation ELO de l'archive doit être redémarré. S'il existe plusieurs serveurs d'indexation ELO, ils doivent tous être redémarrés.

Remarque

Le compte ELO Service (ou le compte de service utilisé) ne devrait pas être authentifié via LDAP. Ainsi, les applications ELO basés serveur sont indépendants de la configuration LDAP. Sinon, la désactivation de la connexion LDAP peut avoir pour effet que les applications ELO ne démarrent plus. Une activation de l'interface LDAP ne sera alors plus possible via la console d'administration.

Les comptes administratifs ne devraient pas être authentifiés via LDAP.

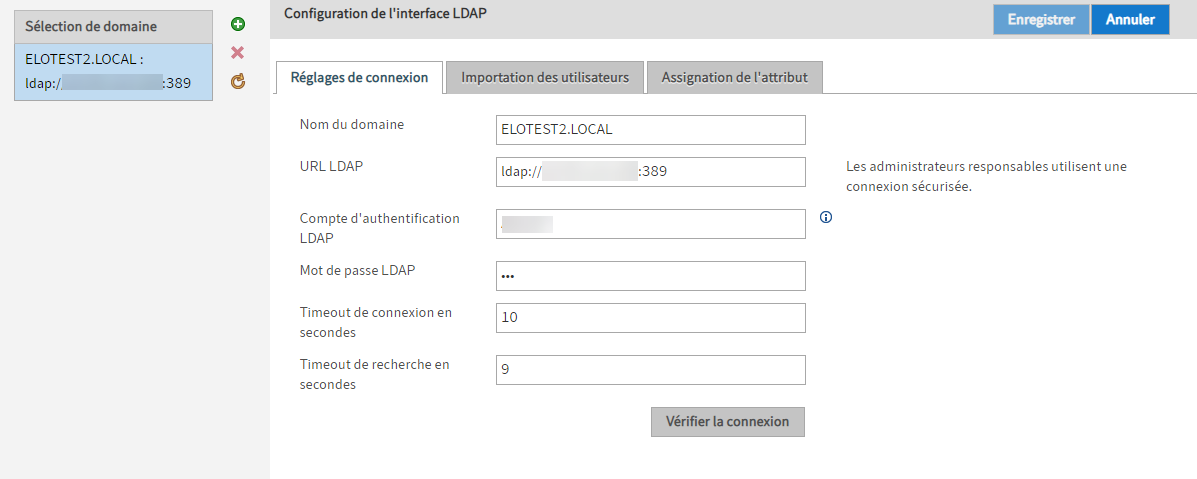

Vous pouvez effectuer des réglages pour plusieurs domaines.

Dans la section Sélection de domaine, vous voyez tous les domaines existants.

Ajouter (symbole plus vert) : ajouter des réglages pour un domaine.

Supprimer (symbole x rouge) : supprimer les réglages pour un domaine.

Récupérer à nouveau les données du serveur (symbole avec deux flèches rondes jaunes) : actualiser la section Sélection du domaine

Information

En cas de problèmes de connexion, le fichier log du serveur d'indexation ELO peut passer à debug. Cela permet de simplifier la recherche d'erreurs.

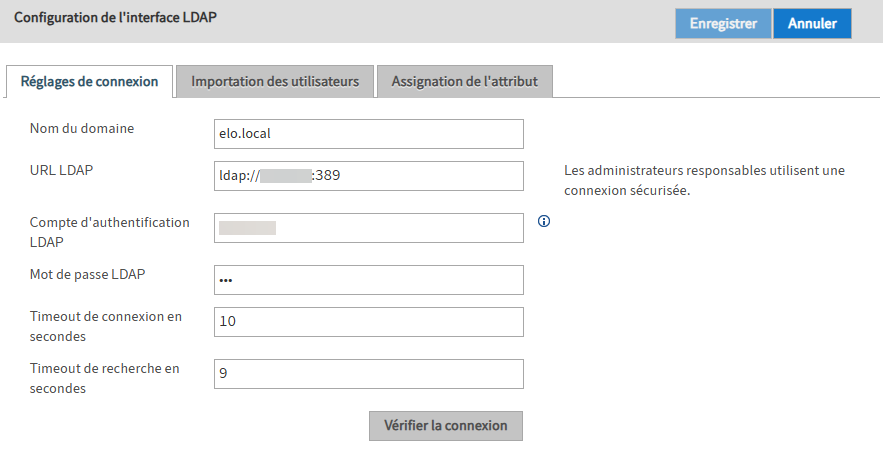

# Réglages de connexion

Nom du domaine : entrez le nom DNS ou l'adresse IP du domaine dans cette option. Le réglage est utilisé lorsque userPrincipalName est formé à partir de sAMAccountName.

Information

Seuls les lettres (sans tréma ou caractères spéciaux), les chiffres et points sont permis.

URL LDAP : les entrées dans le champ URL LDAP permettent de déterminer la connexion vers le serveur LDAP par le biais de TCP.

Compte d'authentification LDAP : Pour SSO, un compte technique est requis, permettant de rechercher le compte utilisateur transmis par le mécanisme SSO - en règle générale, il s'agit de sAMAccountName - dans LDAP. Veuillez indiquer un userPrincipalName.

Remarque

Le compte doit avoir des droits suffisants pour lire les attributs utilisateurs et les appartenances de groupe.

Remarque

Si vous utilisez Kerberos : déconnectez le compte Kerberos et le compte LDAP. Le compte Kerberos ne doit pas exister dans ELO.

Mot de passe LDAP : vous pouvez entrer le mot de passe crypté du compte d'authentification LDAP dans le champ Mot de passe LDAP. Le serveur d'indexation ELO l'enregistre de manière cryptée lors d'un redémarrage.

Timeout de connexion en secondes : l'interface LDAP interrompt une tentative de connexion au serveur LDAP après ce nombre de secondes. Ensuite, c'est le prochain serveur dans la liste qui est testé.

Timeout de recherche en secondes : lors d'une recherche d'utilisateurs ou de groupes, cette valeur de timeout est transmise au serveur LDAP.

# Importation des utilisateurs

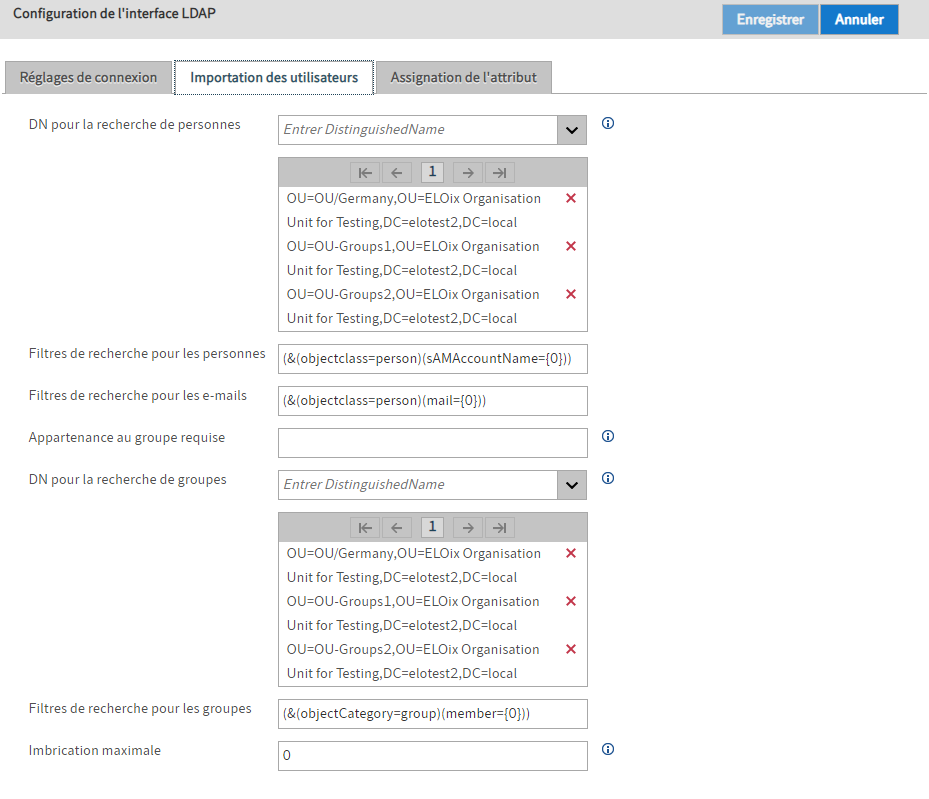

DN pour la recherche de personnes : ce champ vous permet d'indiquer dans quelles branches du répertoire LDAP vous souhaitez effectuer une recherche d'utilisateurs.

Remarque

La liste ne doit pas être vide.

N'indiquez pas trop de branches. Plus vous indiquez de branches, moins la recherche sera précise.

Filtres de recherche pour les personnes : la recherche des utilisateurs peut être limitée avec ce filtre.

Filtres de recherche pour les e-mails : lors de la première authentification avec l'adresse e-mail, l'utilisateur est recherché dans le répertoire LDAP par le biais de cette filtre.

Appartenance à un groupe : ce champ permet de limiter l'authentification aux utilisateurs qui sont membres d'un groupe précis dans le répertoire LDAP. L'indication doit être faite en tant que Common Name.

DN pour recherche de groupe : dans ce champ, nous déterminons dans quelles branches du répertoire LDAP doivent se trouver les groupes qui entrent en compte pour l'ajustement des groupes. Si la liste est vide, tous les groupes de l'utilisateurs seront pris en compte.

Recherche de filtre pour les groupes : la recherche des groupes d'un utilisateur peut être limitée avec ce filtre.

Imbrication maximale : ce champ permet d'indiquer la profondeur du rapport groupe dans le groupe. Cela se réfère lors du rassemblement de groupes utilisateurs pour la synchronisation du groupe.

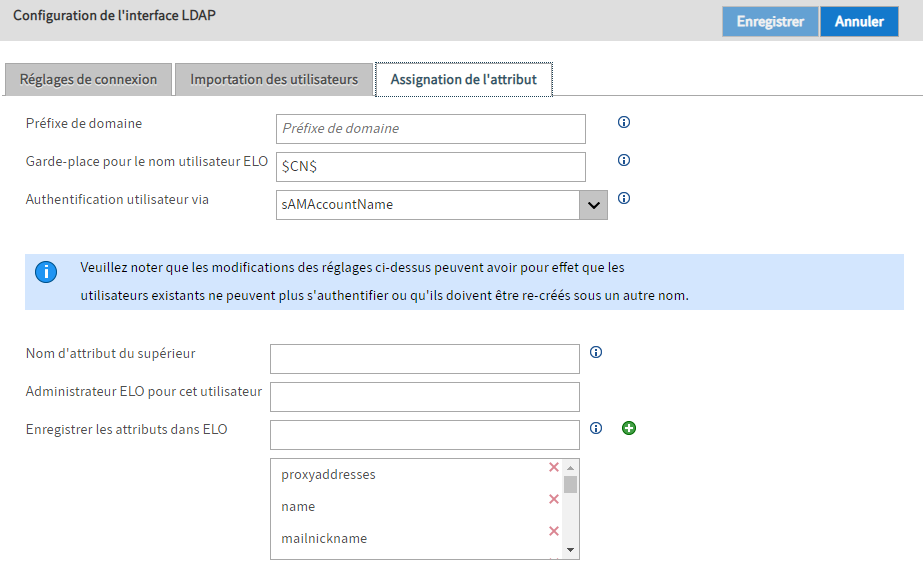

# Assignation d'un attribut

Préfixe de domaine : le préfixe de domaine est requis lorsque plusieurs domaines doivent être configurés et que sAMAccountName est un utilisateur Windows (voir le réglage attributeForUserPropOS).Le préfixe de domaine doit terminer par un caractère de séparation. Cela permet de séparer le préfixe du nom utilisateur. Nous vous recommandons d'utiliser un backslash.

Information

Si vous souhaitez utiliser SSO, le préfixe de domaine doit concorder avec le nom de domaine court (NetBIOS).

Le préfixe de domaine concordant avec SSO se trouve sur l'ordinateur client dans la variable d'environnement USERDOMAIN. Remarque : pour SSO avec préfixe de domaine, l'option "ntlm.domainUserFormat" doit être activée dans le fichier config.xml du serveur d'indexation ELO (voir ). Si sAMAccountName est sélectionné dans le champ Connexion via et qu'un préfixe de domaine domainPrefix est sélectionné, l'utilisateur Windows obtient le nom du compte avec un préfixe de domaine.

Exemple :

sAMAccountName= claudinedupont- Préfixe de domaine = ELO\

- Utilisateur Windows = ELO\claudinedupont

Garde-place pour les noms utilisateur ELO: le nom utilisateur ELO peut se composer depuis différents attributs LDAP de l'utilisateur. Pour ceci, vous pouvez indiquer une expression de format avec des gardes-places. Les gardes-places sont encadrés entre des caractères $ et correspondent aux noms attributs LDAP.

Authentification utilisateur par le biais de : le menu déroulant Authentification utilisateur par le biais de vous permet de sélectionner si vous souhaitez utiliser sAMAccountName, userPrincipalName ou UID pour la propriété Utilisateur Windows.

Remarque

Le réglage sélectionné dans le champ Authentification utilisateur par le biais de doit concorder avec les réglages dans le champ Filtre de recherche pour les utilisateurs (onglet Assignation des utilisateurs). Veuillez respecter la casse.

L'utilisation des trémas devrait être la même dans Active Directory et pour les noms utilisateur.

La console d'administration ELO vérifie les 4 attributs suivants sur la page LDAP. La console d'administration ELO utilise le premier attribut pour le nom.

LdapServerFactory.CONST.USERINFO.DISPLAY_NAME,

LdapServerFactory.CONST.USERINFO.CN,

LdapServerFactory.CONST.USERINFO.SAM_ACCOUNT_NAME

LdapServerFactory.CONST.USERINFO.DISTINGUISHED_NAME

Information

Une configuration individuelle est nécessaire pour certains environnements. Le champ permet une saisie libre de valeurs.

Nom d'attribut du supérieur : ce champ vous permet de déterminer à partir de quel attribut est défini le supérieur de l'utilisateur ELO. En règle générale, c'est l'attribut $manager$ qui est utilisé.

Remarque

Le supérieur doit déjà exister dans ELO.

Administrateur ELO pour cet utilisateur : pour les utilisateurs créés par l'interface LDAP, le champ Administrateur ELO pour cet utilisateur permet de déterminer quel utilisateur ELO doit être assigné en tant qu'administrateur. L'indication peut être faite sous forme d'ID, de GUID ou de nom utilisateur ELO.

Enregistrer les attributs dans ELO : ce champ vous permet de déterminer quels attributs de LDAP doivent être transférés dans ELO.

Pour ajouter un attribut, veuillez entrer le nom de l'attribut dans le champ. Cliquez ensuite sur Ajouter (symbole + vert).

Pour supprimer un attribut, cliquez sur le symbole X correspondant dans la liste des attributs.

Information

Les attributs obligatoires ne peuvent pas être supprimés de la section des tâches. Dans ce cas, le symbole X est grisé.